Restreindre l'accès à l'API REST de WordPress

Il est temps de prendre le contrôle de l'API REST de WordPress

English version: Restrict access to the WordPress REST API

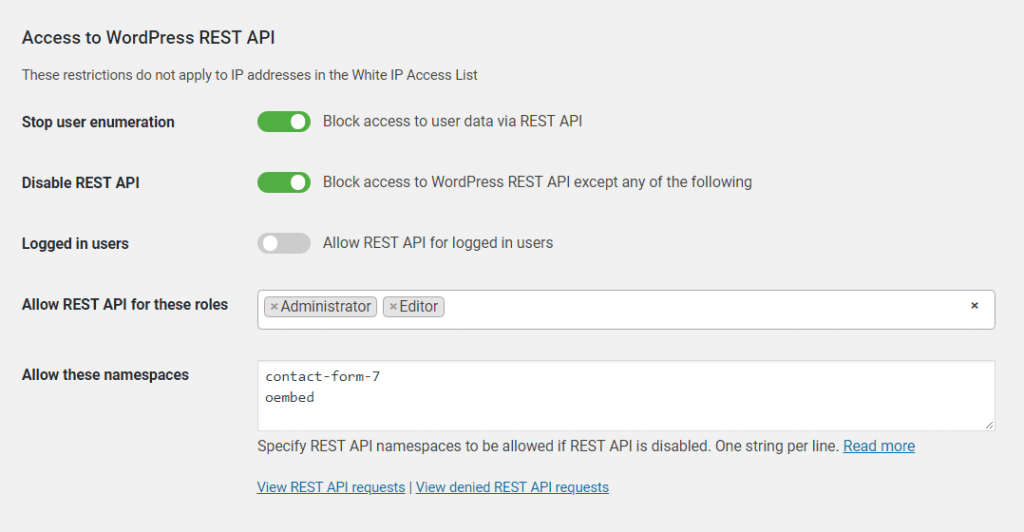

WP Cerber Security vous permet de restreindre ou de bloquer complètement l'accès à l'API REST de WordPress, activée par défaut. Pour activer la protection, rendez-vous dans l'onglet « Renforcement » et activez l'option « Bloquer l'accès à l'API REST de WordPress, sauf pour les adresses IP autorisées » . L'accès à l'API REST sera alors bloqué, sauf si vous l'autorisez dans les champs de configuration ci-dessous ou si vous ajoutez une adresse IP à la liste blanche.

Si vous utilisez Contact Form 7, Jetpack ou un autre plugin qui utilise l'API REST, vous devez autoriser ses espaces de noms d'API REST comme décrit ci-dessous.

Autoriser l'accès à un espace de noms d'API REST spécifique

L'espace de noms d'une API REST est une partie de l'URL d'une requête qui permet à WordPress d'identifier le code du programme qui traite une requête API REST donnée. Pour obtenir l'espace de noms, extrayez la chaîne de caractères située entre `/wp-json/` et la barre oblique suivante dans l'URL REST. Notez que chaque extension utilisant l'API REST possède son propre espace de noms unique. Le tableau ci-dessous présente les espaces de noms de certaines extensions.

| Plugin | Espace de noms |

| Formulaire de contact 7 | contact-form-7 |

| Formes de caldeira | cf-api |

| Yoast SEO | yoast |

| Jetpack | jetpack |

| Formes de gravité | gf |

Spécifiez les exceptions d'espace de noms pour l'API REST si nécessaire, comme indiqué sur la capture d'écran.

Autorisez vos utilisateurs à utiliser l'API REST

Activez l'option « Autoriser l'API REST pour les utilisateurs connectés » si vous souhaitez autoriser l'utilisation de l'API REST pour tout utilisateur WordPress autorisé (connecté) sans limitation.

Limiter l'accès à l'API REST de WordPress par adresse IP

Pour autoriser l'accès à l'API REST à partir d'une adresse IP spécifique ou d'un réseau IP, ajoutez-les à la liste blanche d'accès IP .

Pour bloquer complètement l'accès à l'API REST à partir d'une adresse IP spécifique ou d'un réseau IP, ajoutez-les à la liste noire d'accès IP .

Lire la suite : Utiliser des listes de contrôle d’accès IP pour protéger WordPress

Comment arrêter l'énumération des utilisateurs de l'API REST ?

Pour bloquer l'accès aux données des utilisateurs et empêcher leur énumération via l'API REST, vous devez activer l'option « Bloquer l'accès aux données des utilisateurs via l'API REST » dans l'onglet « Sécurisation ». Cette fonctionnalité de sécurité est conçue pour détecter et empêcher les pirates informatiques d'analyser votre site à la recherche d'identifiants de connexion et de données sensibles des utilisateurs.

Lorsque cette option est activée, Cerber bloque toutes les requêtes à l'API REST et renvoie une erreur HTTP 403. Vous pouvez suivre ces événements dans l'onglet Activité. Ils sont consignés sous le nom « Requête à l'API REST refusée ».

L'accès aux données des utilisateurs via l'API REST de WordPress est toujours accordé dans deux cas :

- Pour les comptes d'administrateur, c'est-à-dire si l'option « Arrêter l'énumération des utilisateurs » via l'API REST est activée, tous les utilisateurs ayant le rôle d'administrateur ont toujours accès aux données des utilisateurs.

- Pour toutes les adresses IP figurant sur la liste d'accès IP blanche

Qu'est-ce qu'une API REST ?

En résumé, il s'agit d'une technologie permettant à deux applications différentes de communiquer et d'échanger des données de manière standardisée. L'utilisation de l'API REST permet aux développeurs de créer, lire et mettre à jour du contenu WordPress depuis des applications externes exécutées sur un ordinateur distant ou un site web. L'API REST de WordPress est activée par défaut à partir de la version 4.7.0.

Lire la suite : Pourquoi il est important de restreindre l’accès à l’API REST de WordPress

Documentation pour les développeurs : https://developer.wordpress.org/rest-api/

Saviez-vous que vous pouvez gérer à distance les paramètres de l'API REST sur un nombre illimité de sites web ? Activez le mode « Site web principal » sur le site Cerber.Hub et le mode « Site web géré » sur vos autres sites pour administrer toutes vos instances WP Cerber depuis un tableau de bord unique.

Étapes suivantes pour renforcer la sécurité de votre site WordPress

- Comment bloquer les inscriptions d'utilisateurs indésirables

- Comment bloquer les soumissions de formulaires indésirables

- Comment bloquer un utilisateur WordPress

- Comment bloquer l'accès à partir d'une adresse IP spécifique

- Comment désactiver l'utilisation d'un nom d'utilisateur spécifique

Cerber Security, c'est quoi au juste ? C'est une solution de sécurité complète pour WordPress, qui a évolué à partir d'un plugin simple mais efficace de limitation des tentatives de connexion .

OK. But how do I know whether a plugin uses the REST API so I have to add it to the namespace access-list?

1. From the documentation on a plugin.

2. Checking for REST API requests on the Live Traffic page: just click the small “REST API” button above the table.

3. If you know the REST API namespace that is used by a plugin you can search for requests by entering that REST API namespace on the Advanced search form in the “URL contains” field.

4. Disable REST API in the settings completely and check how the plugin works. If the plugin doesn’t work anymore, that means it uses REST API. To find out its namespace look for “Request to REST API denied” events the Activity page.

Mmm… thnx, but that does not really make me happy. I checked e.g. the contact form and that worked because the REST API works for the administrator. For me small blogger with 22 plugins operational this becomes a nuisance and a lot of time and work. Can’t this be done automatically eg by suggesting or something?

And while we are talking, why should I not permit /oembed/ as a permitted namespace? It seems to be used by a robot (and of course Cerber blocks it correctly 🙂 ).

For other questions I will use the support blog as I normally do.

Sorry for the kind of abuse of this blog. Won’t do it again.