Использование списков доступа по IP-адресам для ограничения доступа и защиты WordPress

Высокопроизводительный механизм создания списков доступа позволяет защитить WordPress практически неограниченным количеством IP-адресов, сетей, диапазонов IP-адресов и их комбинаций.

English version: Using IP Access Lists to limit access and protect WordPress

Список IP-адресов для доступа (обычно называемый ACL) позволяет ограничить доступ к панели администратора WordPress, важным функциям WordPress, а также защитить формы входа и регистрации от несанкционированного доступа со стороны нежелательных компьютеров и ботов.

WP Cerber поддерживает два типа списков доступа: белый IP-адрес и черный IP-адрес . Оба списка доступа управляются вручную администратором сайта на странице настроек списков доступа . Кроме того, IP-адрес можно добавить в списки доступа на странице «Действия». Списки доступа можно легко экспортировать или импортировать из файла на странице «Инструменты» в административной панели.

Примечание: Прежде чем начать использовать списки доступа, необходимо убедиться, что Cerber корректно определяет IP-адреса. Как это сделать — Начало работы .

Дополнительное замечание, если ваш WordPress находится под управлением Cloudflare .

Добавление IP-адресов в черный список IP-адресов блокирует возможность входа на сайт, отправки форм и выполнения небезопасных/вредоносных запросов к важным функциям WordPress, защищенным WP Cerber:

- Запретить вход на сайт по IP-адресу

- Запретить регистрацию по IP-адресу на сайте

- Запретить использование IP-адреса для публикации комментариев и отправки форм.

- Полностью запретить использование WP REST API по IP-адресу

- Полностью запретить использование XML-RPC для IP-адресов

- Запретить доступ по IP-адресу к PHP-скриптам WordPress, которые обычно используются ботами и хакерами: wp-login.php, wp-signup.php, wp-register.php

Добавление определенного IP-адреса, подсети или диапазона IP-адресов в белый список доступа (White IP Access List) позволяет этим IP-адресам игнорировать политики и настройки безопасности плагина и использовать функции WordPress, защищенные WP Cerber, без ограничений.

- Разрешите вход на сайт с IP-адреса без ограничения количества попыток входа (если вы снимете флажок «Применять правила ограничения входа к IP-адресам» в списке разрешенных IP-адресов в настройках ограничения входа).

- Разрешить IP-адресу обходить проверку на спам

- Разрешить IP-адресам обходить географические правила доступа, установленные для каждой страны.

- Разрешить IP-адресу обходить двухфакторную аутентификацию

- Разрешите вход по IP-адресу, если активен режим «Цитадель».

- Разрешите IP-адресу использовать форму регистрации для регистрации, если регистрация включена в настройках WordPress.

- Разрешите IP-адресу использовать WP REST API без ограничений.

- Разрешить IP-протоколу использовать интерфейс XML-RPC без ограничений.

Каков порядок выполнения операций в списках доступа IP?

Список разрешенных IP-адресов имеет наивысший приоритет и проверяется в первую очередь на наличие IP-адреса , затем IP-адрес проверяется по списку запрещенных IP-адресов, а затем по списку заблокированных IP-адресов. Наконец, WP Cerber проверяет определенные настройки плагина, которые вы задали. Это означает, что если конкретный IP-адрес находится в списке разрешенных IP-адресов, ему разрешается дальнейшая проверка, и никаких дополнительных проверок не выполняется.

Порядок выполнения операций в кратком списке. Если IP-адрес соответствует хотя бы одному из следующих шагов, дальнейшие проверки не выполняются .

- Белый список доступа к IP-адресам разрешает использование IP-адресов без каких-либо условий.

- Черный список IP-адресов блокирует доступ к IP-адресам без каких-либо условий.

- Список заблокированных IP-адресов; блокировка IP-адреса запрещена, если он находится в этом списке.

- Проверьте наличие определенной настройки WP Cerber.

Примечание: После активации WP Cerber ваша компьютерная сеть, включая IP-адрес, автоматически добавляется в белый список доступа, чтобы защитить вас от случайной блокировки.

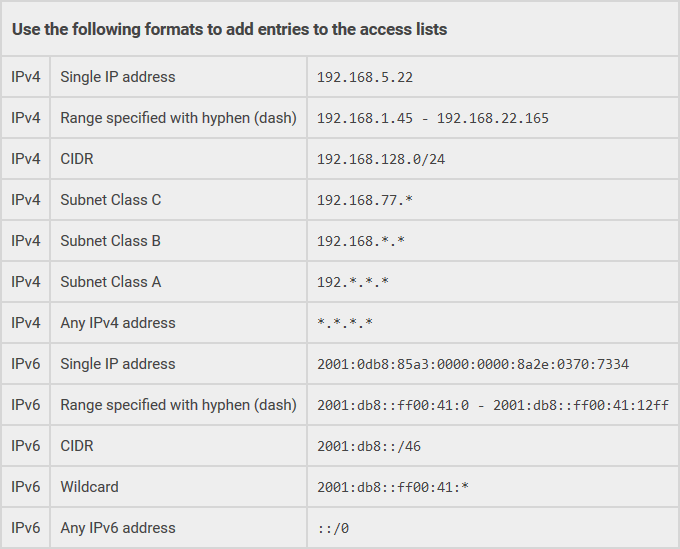

Возможные форматы записей в списках доступа

Важные замечания о списках доступа по IP-адресам для WordPress

- Нельзя одновременно добавлять один и тот же IP-адрес или сеть в черный и белый списки доступа.

- WP Cerber никогда не блокирует IP-адреса, указанные в списках доступа.

- Списки доступа по IP-адресам не ограничивают доступ к статическим файлам, таким как фотографии и изображения, загруженные в медиатеку WordPress, а также к файлам JavaScript и CSS. Это связано с тем, что они обрабатываются фронтенд-сервером без вызова кода WordPress и, следовательно, кода Cerber. Если вам необходимо заблокировать доступ ко всем статическим файлам, рассмотрите возможность использования внешнего облачного брандмауэра вместе с надстройкой Cloudflare .

- После установки и активации плагина WP Cerber ваша компьютерная сеть автоматически добавляется в белый список IP-адресов.

- Списки доступа можно легко экспортировать в файл, а затем импортировать на другой веб-сайт с установленным плагином WP Cerber.

Интеграция с внешними межсетевыми экранами.

Для синхронизации записей списков доступа с облачным межсетевым экраном Cloudflare можно использовать дополнение Cloudflare . Однако имейте в виду, что в отличие от WP Cerber, межсетевой экран Cloudflare не поддерживает произвольные диапазоны IP-адресов или сети CIDR. Он поддерживает только отдельные IP-адреса и сети с классами, такими как A, B, C.

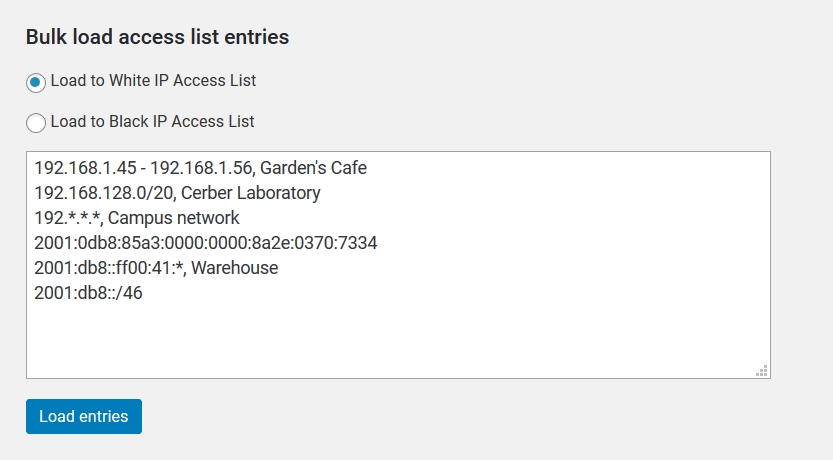

Массовый импорт записей ACL

Импортировать записи ACL можно на странице администрирования «Инструменты». Вводите новые записи списка доступа, по одной записи на строку. Чтобы добавить необязательный комментарий к записи, используйте формат CSV с запятой после IP-адреса.

I want to avoid dynamic IP adresses, but how to avoid accesing from IP’s that include in their name “dyna”? (for example like dynamic.jazztel.es)

Thank you

As of now, the plugin doesn’t support filtering/blocking IP addresses based on their domain names. Whether they are dynamic or static. Resolving IP addresses to domain names is way too time-consuming to perform it for each request to a website. We have to detect and block offensive and malicious IP addresses regardless of their domain names.