Ataques de fuerza bruta, DoS y DDoS: ¿cuál es la diferencia?

Este tipo de ciberataques son bien conocidos desde los inicios de Internet. ¿Representan un riesgo de seguridad para WordPress? ¿Qué herramientas de seguridad pueden mitigarlos eficazmente? ¿Qué probabilidades hay de que podamos hacerlo con éxito?

English version: Brute-force, DoS, and DDoS attacks – what’s the difference?

Un ataque de fuerza bruta es un método de prueba y error que utilizan los hackers para descifrar credenciales o datos cifrados, como nombres de usuario, contraseñas o claves de cifrado, mediante un esfuerzo exhaustivo (utilizando fuerza bruta) con la esperanza de acertar. Este ataque es uno de los métodos más populares para descifrar contraseñas en WordPress.

Un ataque de denegación de servicio (DoS) consiste en bloquear un sitio web o un servidor web, haciéndolo inaccesible para sus usuarios al inundarlo con tráfico innecesario (solicitudes basura) desde un único host (dirección IP). En ocasiones, los ataques DoS se utilizan para destruir los sistemas de defensa informática. Algunas funciones de WordPress pueden explotarse como vector de ataque para ataques DoS. Por ejemplo, CVE-2018-6389 .

Un ataque DDoS es la abreviatura de "ataque DoS distribuido". Estos ataques se organizan inundando el sitio web o servidor web objetivo con tráfico innecesario procedente de múltiples dispositivos o una botnet. Una botnet es una red de ordenadores infectados con software malicioso (malware) sin el conocimiento del usuario, organizados en grupo y controlados por ciberdelincuentes. Las botnets modernas pueden contener decenas de miles de dispositivos móviles o ordenadores de escritorio comprometidos. Debido a su naturaleza, los ataques DDoS modernos son costosos y requieren muchos recursos. Por lo general, esto significa que se tiene un enemigo fuerte con suficiente capital gris para ordenar este tipo de ataque. Muy a menudo, los ataques DDoS son ordenados por competidores sin escrúpulos u oponentes políticos.

Entonces, ¿cuál es la diferencia?

Técnicamente parecen diferentes, pero desde el punto de vista del propietario de un sitio web, la diferencia está solo en el objetivo del ataque .

Tanto los ataques DoS como los DDoS tienen el mismo objetivo: bloquear a la víctima , el sitio web objetivo o el servidor web, y lucrarse con ello. En ocasiones, el ataque DDoS busca destruir un sistema de defensa y obtener acceso administrativo.

El objetivo de los ataques de fuerza bruta es obtener acceso de administrador al sitio web objetivo para realizar alguna actividad ilegal que el intruso/hacker desee realizar. Sus actividades típicas son:

- Redirigir a usuarios legítimos a sitios web falsos para robar sus datos personales

- Creación de páginas de phishing con formularios de pago que imitan los legítimos en el sitio web de la víctima

- Robo de datos personales de una base de datos de clientes

- Instalar puertas traseras y troyanos en el servidor web para usarlos como herramientas para atacar otros sitios web

- Instalar software malicioso para infectar computadoras de administradores y clientes

- Modificar el contenido de sitios web confiables para insertar enlaces a sitios web de phishing

¿Cómo afectan estos ataques a WordPress?

De forma predeterminada, WordPress permite un número ilimitado de intentos de inicio de sesión mediante el formulario de inicio de sesión, la API REST , XML-RPC o el envío de cookies de autenticación especiales. Esto permite descifrar contraseñas con relativa facilidad mediante el ataque de fuerza bruta mencionado anteriormente.

Cómo proteger WordPress y mitigar estos ataques

Tanto los ataques de fuerza bruta como los de denegación de servicio (DoS) se pueden mitigar con éxito con software de seguridad instalado en un sitio web. En ambos casos, no es necesario ser un experto y se puede obtener esa protección gratuita.

- El plugin WP Cerber puede mitigar eficazmente los ataques de fuerza bruta contra WordPress. Entre otras funciones de seguridad, protege las interfaces XML-RPC y REST API .

- Los ataques DoS se pueden mitigar con una configuración especial del servidor web. Esto no se consigue instalando un complemento de seguridad. La mejor práctica es usar las reglas de limitación de velocidad de NGINX. Consulta nuestras recomendaciones: Convierte tu WordPress en un auténtico Fort Knox .

Lamentablemente, los ataques DDoS no se pueden mitigar a nivel de servidor web ni con un simple plugin de WordPress. Solo se pueden mitigar con éxito con hardware especial instalado en la red del proveedor de hosting. Debido a su naturaleza, mitigar los ataques DDoS requiere una gran cantidad de recursos computacionales y se ofrece como servicio por suscripción. A diferencia de los ataques de fuerza bruta y DoS, no hay garantía de que todos los ataques DDoS se mitiguen con éxito . Todo depende de la potencia del ataque, de la potencia del sistema anti-DDoS y del ancho de banda de red que el proveedor de seguridad pueda asignar.

Una de las soluciones más asequibles para proteger WordPress de ataques DoS distribuidos es usar los servicios de Cloudflare. Sin embargo, existen algunas desventajas que debes conocer y considerar. Cloudflare controlará todos los registros DNS de tu dominio, el tráfico web hacia y desde tu sitio web, incluyendo los datos personales de tus clientes, ya que todo el tráfico y todos esos datos pasan por los servidores proxy de Cloudflare sin cifrar. Algunos usuarios informaron que Cloudflare incluso tuvo problemas con propietarios que fueron bloqueados de sus sitios web. Por lo tanto, si no tienes problemas con DDoS, como muchos de nosotros, no hay razón para añadir una capa adicional que pueda generar más problemas.

Una vez que haya decidido utilizar Cloudflare, le recomendamos utilizar un complemento especial de Cloudflare para WP Cerber .

Atrapar a un intruso

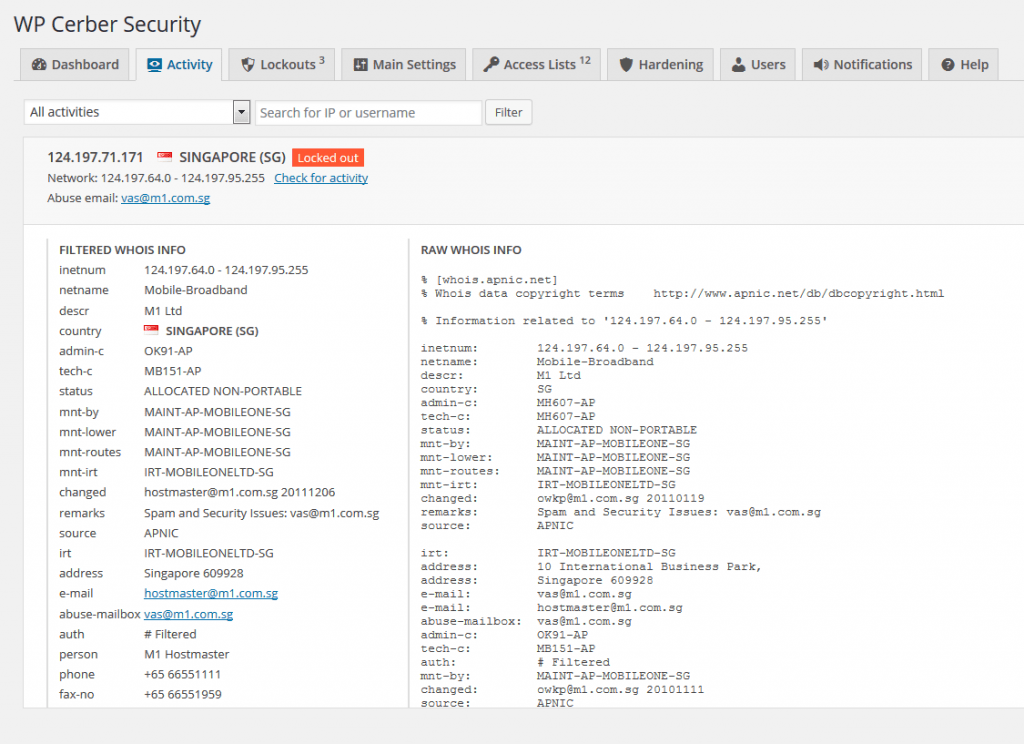

Puede identificar fácilmente una fuente física de un ataque: una computadora, un dispositivo móvil, etc.

Si tienes instalado WP Cerber Security & Antispam, consulta esta publicación: Más información sobre la IP del intruso . Lo más decepcionante es que la gran mayoría de estos ataques no se pueden rastrear hasta un verdadero autor o maestro. Todo intento de rastrearlos termina con un conjunto de ordenadores personales y dispositivos móviles infectados que se utilizan como marionetas, puntos intermedios para un ataque.