Utilizzo degli elenchi di accesso IP per limitare l'accesso e proteggere WordPress

Un motore di elenco di accesso ad alte prestazioni ti consente di proteggere WordPress con un numero virtualmente illimitato di indirizzi IP, reti, intervalli IP e le loro combinazioni

English version: Using IP Access Lists to limit access and protect WordPress

Un elenco di accesso IP (comunemente denominato ACL) consente di limitare l'accesso alla dashboard di amministrazione di WordPress, alle funzionalità essenziali di WordPress e di proteggere i moduli di accesso e registrazione dall'accesso da parte di computer e bot indesiderati.

WP Cerber supporta due tipi di liste di accesso: White IP Access List e Black IP Access List . Entrambe le liste di accesso sono gestite manualmente dall'amministratore del sito web nella pagina delle impostazioni della Lista di accesso . Inoltre, è possibile aggiungere un indirizzo IP alle liste di accesso dalla pagina Attività. Le liste di accesso possono essere facilmente esportate o importate da un file nella pagina di amministrazione Strumenti.

Nota: prima di poter iniziare a utilizzare le liste di accesso, è necessario assicurarsi che Cerber rilevi correttamente gli indirizzi IP. Come fare – Guida introduttiva .

Nota aggiuntiva se il tuo WordPress è sotto Cloudflare .

Aggiungendo indirizzi IP alla Black IP Access List , si blocca la possibilità di accedere al sito, inviare moduli e inviare richieste pericolose/dannose alle funzionalità vitali di WordPress protette da WP Cerber:

- Nega l'IP per accedere al sito web

- Nega l'IP per registrarti sul sito web

- Nega l'IP per pubblicare commenti e inviare moduli

- Nega l'IP per utilizzare completamente l'API REST di WP

- Nega l'IP per utilizzare completamente XML-RPC

- Nega l'IP per accedere agli script PHP di WordPress che solitamente vengono utilizzati da bot e hacker: wp-login.php, wp-signup.php, wp-register.php

Quando inserisci un particolare indirizzo IP, una subnet o un intervallo IP nell'elenco di accesso IP bianco, consenti a questi indirizzi IP di ignorare le impostazioni e i criteri di sicurezza del plugin e di utilizzare le funzionalità di WordPress, protette da WP Cerber, senza limitazioni:

- Consenti all'IP di accedere al sito senza limiti di tentativi di accesso (se deselezioni Applica regole di accesso limitate agli indirizzi IP nell'elenco di accesso IP bianco nelle impostazioni di accesso limitate)

- Consenti all'IP di bypassare il controllo antispam

- Consenti all'IP di ignorare le regole di accesso GEO basate sul paese

- Consenti all'IP di bypassare l'autenticazione a due fattori

- Consenti all'IP di accedere se la modalità Cittadella è attiva

- Consenti all'IP di utilizzare il modulo di registrazione per registrarsi se la registrazione è abilitata nelle impostazioni di WordPress

- Consenti all'IP di utilizzare WP REST API senza limitazioni

- Consentire all'IP di utilizzare l'interfaccia XML-RPC senza limitazioni

Qual è l'ordine delle operazioni negli elenchi di accesso IP?

La White IP Access List ha la priorità più alta e verrà prima verificata la presenza di un indirizzo IP , poi l'IP verrà confrontato con la Black IP Access List e infine con l'elenco degli IP bloccati. Infine, WP Cerber verifica le impostazioni specifiche del plugin che hai configurato. Ciò significa che se un indirizzo IP specifico è presente nella White IP Access List, è autorizzato a procedere e non vengono eseguiti ulteriori controlli di alcun tipo.

L'ordine delle operazioni in una lista ristretta man mano che vengono eseguite. Se un IP corrisponde a uno qualsiasi dei seguenti passaggi, non vengono eseguiti ulteriori controlli .

- L'elenco di accesso IP bianco consente l'IP incondizionatamente

- La Black IP Access List nega l'IP incondizionatamente

- L'elenco degli indirizzi IP bloccati, nega l'IP se presente nell'elenco

- Controlla una particolare impostazione di WP Cerber

Nota: quando attivi WP Cerber, la rete del tuo computer, incluso il tuo indirizzo IP, viene automaticamente aggiunta alla White Access List per proteggerti dal rischio di essere bloccato accidentalmente.

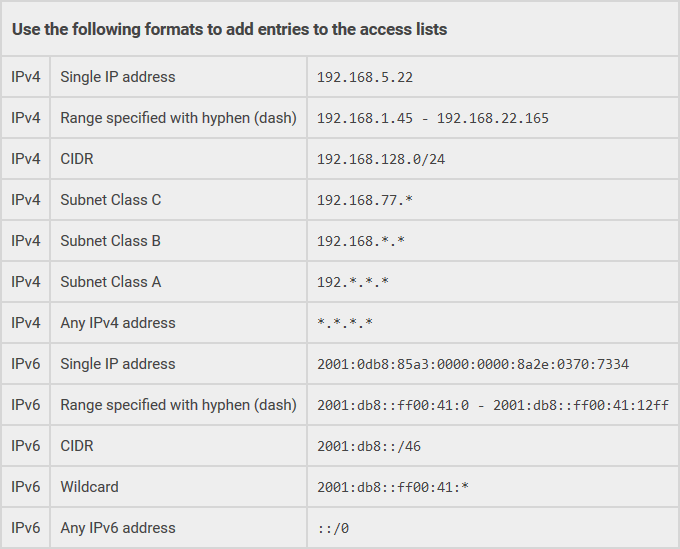

Possibili formati delle voci negli elenchi di accesso

Note importanti sugli elenchi di accesso IP per WordPress

- Non è possibile aggiungere contemporaneamente lo stesso indirizzo IP o una rete agli elenchi di accesso bianco e nero.

- Gli indirizzi IP presenti negli elenchi di accesso non vengono mai bloccati da WP Cerber.

- Le liste di accesso IP non limitano l'accesso a file statici come foto e immagini caricate nella libreria multimediale di WordPress, file JavaScript e CSS. Questo perché vengono elaborati da un server front-end senza richiamare WordPress e quindi il codice di Cerber. Se è necessario bloccare l'accesso a tutti i file statici, si consiglia di utilizzare un firewall esterno basato su cloud insieme a un componente aggiuntivo di Cloudflare .

- Quando installi e attivi il plugin WP Cerber, la tua rete informatica viene automaticamente aggiunta alla White IP Access List.

- Gli elenchi di accesso possono essere facilmente esportati in un file e poi importati su un altro sito web con il plugin WP Cerber installato.

Integrazione con firewall esterni

È possibile utilizzare un componente aggiuntivo di Cloudflare per sincronizzare le voci delle liste di accesso con il firewall cloud di Cloudflare. Tuttavia, a differenza di WP Cerber, il firewall di Cloudflare non supporta intervalli IP arbitrari o reti CIDR. Supporta solo indirizzi IP singoli e reti di classi come A, B, C.

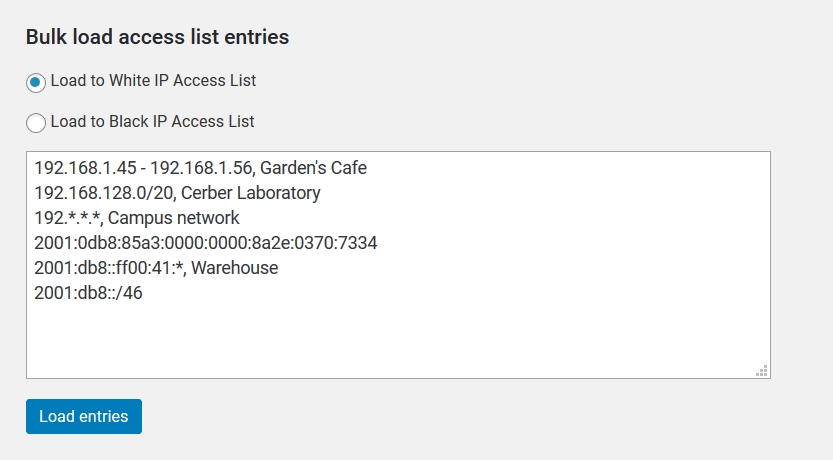

Importazione in blocco di voci ACL

È possibile importare voci ACL nella pagina di amministrazione Strumenti. Inserire nuove voci nell'elenco di accesso, una per riga. Per aggiungere un commento facoltativo alla voce, utilizzare il formato CSV con una virgola dopo l'indirizzo IP.

I want to avoid dynamic IP adresses, but how to avoid accesing from IP’s that include in their name “dyna”? (for example like dynamic.jazztel.es)

Thank you

As of now, the plugin doesn’t support filtering/blocking IP addresses based on their domain names. Whether they are dynamic or static. Resolving IP addresses to domain names is way too time-consuming to perform it for each request to a website. We have to detect and block offensive and malicious IP addresses regardless of their domain names.