Beschränken Sie den Zugriff auf die WordPress REST-API.

Es ist Zeit, die Kontrolle über die WordPress REST API zu übernehmen

English version: Restrict access to the WordPress REST API

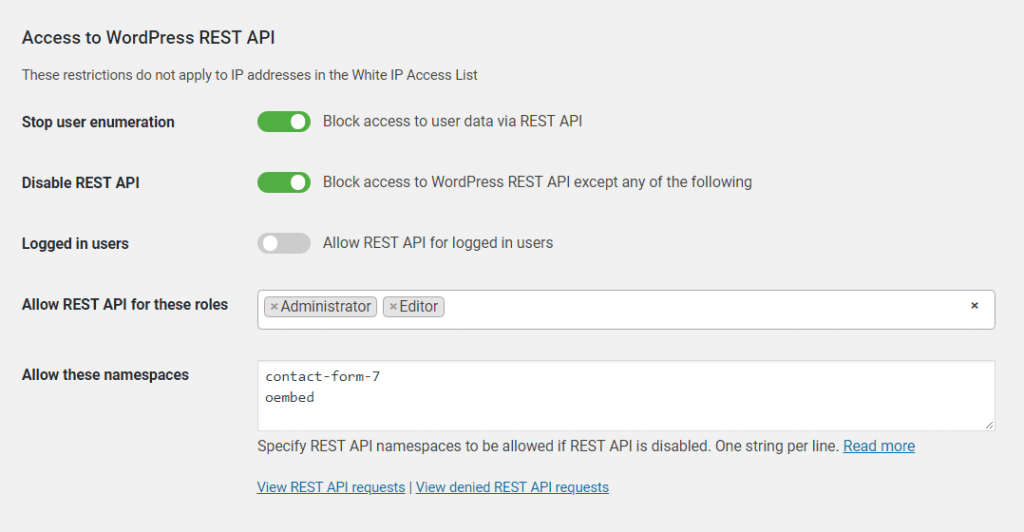

WP Cerber Security ermöglicht es Ihnen, den Zugriff auf die standardmäßig aktivierte WordPress REST API einzuschränken oder vollständig zu blockieren. Um den Schutz zu aktivieren, gehen Sie zum Tab „Härtung“ und aktivieren Sie die Option „Zugriff auf die WordPress REST API blockieren, außer auf die folgenden“ . Dadurch wird der Zugriff auf die REST API blockiert, sofern Sie ihn nicht in den unten stehenden Einstellungsfeldern erteilen oder eine IP-Adresse zur Liste der zulässigen IP-Adressen hinzufügen.

Wenn Sie Contact Form 7, Jetpack oder ein anderes Plugin verwenden, das eine REST-API nutzt, müssen Sie dessen REST-API-Namespaces wie unten beschrieben auf die Whitelist setzen.

Zugriff auf einen bestimmten REST-API-Namensraum gewähren

Der Namespace einer REST-API ist ein Teil der Anfrage-URL, der es WordPress ermöglicht, den Programmcode zu erkennen, der eine bestimmte REST-API-Anfrage verarbeitet. Um den Namespace zu ermitteln, extrahieren Sie die Zeichenkette zwischen `/wp-json/` und dem nächsten Schrägstrich in der REST-URL. Beachten Sie, dass jedes Plugin, das die REST-API nutzt, seinen eigenen, eindeutigen Namespace verwendet. Die folgende Tabelle zeigt die Namespaces einiger Plugins.

| Plugin | Namensraum |

| Kontaktformular 7 | contact-form-7 |

| Caldera-Bildungen | cf-api |

| Yoast SEO | yoast |

| Jetpack | jetpack |

| Formen der Schwerkraft | gf |

Geben Sie bei Bedarf Namespace-Ausnahmen für die REST-API an, wie im Screenshot dargestellt.

Ermöglichen Sie Ihren Benutzern die Nutzung der REST-API.

Aktivieren Sie die Option „REST-API für angemeldete Benutzer zulassen“, wenn Sie die Nutzung der REST-API für alle autorisierten (angemeldeten) WordPress-Benutzer ohne Einschränkung ermöglichen möchten.

Zugriff auf die WordPress REST API nach IP-Adressen beschränken

Um den Zugriff auf die REST-API von einer bestimmten IP-Adresse oder einem IP-Netzwerk zu ermöglichen, fügen Sie diese der Whitelist für IP-Zugriffe hinzu.

Um den Zugriff auf die REST-API von einer bestimmten IP-Adresse oder einem IP-Netzwerk vollständig zu blockieren, fügen Sie diese der Black IP Access List hinzu.

Mehr dazu: Verwendung von IP-Zugriffslisten zum Schutz von WordPress

Wie man die Benutzeraufzählung der REST-API stoppt

Um den Zugriff auf Benutzerdaten zu blockieren und die Benutzerauflistung über die REST-API zu unterbinden, aktivieren Sie die Einstellung „Zugriff auf Benutzerdaten über die REST-API blockieren“ auf der Registerkarte „Sicherheitsoptimierung“. Diese Sicherheitsfunktion dient dazu, Hackerangriffe auf Ihre Website zu erkennen und zu verhindern, die nach Benutzeranmeldedaten und sensiblen Benutzerdaten suchen.

Wenn diese Funktion aktiviert ist, blockiert Cerber alle Anfragen an die REST-API und gibt den HTTP-Fehler 403 zurück. Sie können diese Ereignisse auf der Registerkarte „Aktivität“ überwachen. Sie werden als „Anfrage an die REST-API abgelehnt“ protokolliert.

Der Zugriff auf Benutzerdaten über die WordPress REST API wird immer in zwei Fällen gewährt:

- Bei Administratorkonten, d. h. wenn die Option „Benutzeraufzählung stoppen“ über die REST-API aktiviert ist, haben alle Benutzer mit der Administratorrolle immer Zugriff auf die Benutzerdaten.

- Für alle IP-Adressen in der Whitelist

Was ist eine REST-API?

Kurz gesagt, handelt es sich um eine Technologie, die es zwei verschiedenen Codeabschnitten (Anwendungen) ermöglicht, auf standardisierte Weise miteinander zu kommunizieren und Daten auszutauschen. Mithilfe der REST-API können Entwickler WordPress-Inhalte von externen Anwendungen aus erstellen, lesen und aktualisieren, die auf einem entfernten Computer oder einer Website laufen. Die WP REST-API ist ab WordPress-Version 4.7.0 standardmäßig aktiviert.

Weiterlesen: Warum es wichtig ist, den Zugriff auf die WP REST-API einzuschränken

Entwicklerdokumentation: https://developer.wordpress.org/rest-api/

Wussten Sie, dass Sie die REST-API-Einstellungen beliebig vieler Websites remote verwalten können? Aktivieren Sie den Hauptwebsite-Modus auf der Cerber.Hub -Hauptseite und den verwalteten Website-Modus auf Ihren anderen Websites, um alle WP-Cerber-Instanzen über ein einziges Dashboard zu steuern.

Nächste Schritte zur Stärkung Ihrer WordPress-Sicherheit

- Wie man Spam-Benutzerregistrierungen blockiert

- Wie man Spam-Formulareinsendungen blockiert

- Wie man einen WordPress-Benutzer blockiert

- Wie man den Zugriff von einer bestimmten IP-Adresse blockiert

- So deaktivieren Sie die Verwendung eines bestimmten Benutzernamens

Was ist Cerber Security überhaupt? Es ist eine umfassende Sicherheitslösung für WordPress, die aus einem einfachen, aber effektiven Plugin zur Begrenzung von Anmeldeversuchen hervorgegangen ist.

OK. But how do I know whether a plugin uses the REST API so I have to add it to the namespace access-list?

1. From the documentation on a plugin.

2. Checking for REST API requests on the Live Traffic page: just click the small “REST API” button above the table.

3. If you know the REST API namespace that is used by a plugin you can search for requests by entering that REST API namespace on the Advanced search form in the “URL contains” field.

4. Disable REST API in the settings completely and check how the plugin works. If the plugin doesn’t work anymore, that means it uses REST API. To find out its namespace look for “Request to REST API denied” events the Activity page.

Mmm… thnx, but that does not really make me happy. I checked e.g. the contact form and that worked because the REST API works for the administrator. For me small blogger with 22 plugins operational this becomes a nuisance and a lot of time and work. Can’t this be done automatically eg by suggesting or something?

And while we are talking, why should I not permit /oembed/ as a permitted namespace? It seems to be used by a robot (and of course Cerber blocks it correctly 🙂 ).

For other questions I will use the support blog as I normally do.

Sorry for the kind of abuse of this blog. Won’t do it again.