Limitare l'accesso all'API REST di WordPress

È tempo di prendere il controllo della REST API di WordPress

English version: Restrict access to the WordPress REST API

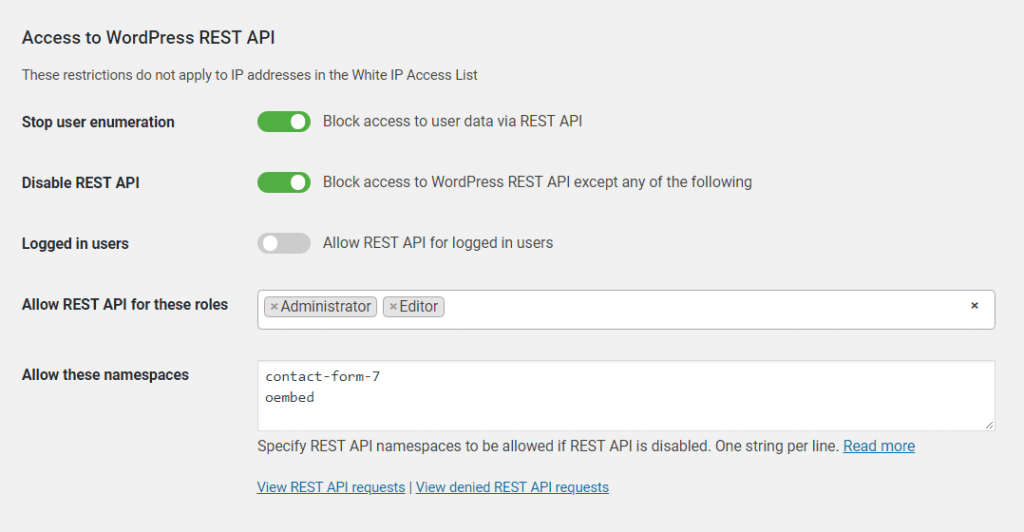

WP Cerber Security consente di limitare o bloccare completamente l'accesso all'API REST di WordPress, opzione abilitata di default. Per abilitare la protezione, accedere alla scheda "Hardening" e abilitare "Blocca l'accesso all'API REST di WordPress, eccetto una delle seguenti opzioni" . Questa opzione blocca l'accesso all'API REST a meno che non si conceda l'accesso nei campi delle impostazioni sottostanti o si aggiunga un IP alla White IP Access List.

Se utilizzi Contact Form 7, Jetpack o un altro plugin che utilizza REST API, devi inserire nella whitelist i relativi namespace REST API come descritto di seguito.

Consentire l'accesso a uno specifico spazio dei nomi API REST

Uno spazio dei nomi API REST è una parte di un URL di richiesta che consente a WordPress di riconoscere quale codice di programma elabora una determinata richiesta API REST. Per ottenere lo spazio dei nomi, è sufficiente inserire una stringa tra /wp-json/ e la barra successiva nell'URL REST. Si noti che ogni plugin che utilizza l'API REST utilizza il proprio spazio dei nomi univoco. La tabella seguente mostra gli spazi dei nomi di alcuni plugin.

| Collegare | Spazio dei nomi |

| Modulo di contatto 7 | contact-form-7 |

| Forme della caldera | cf-api |

| Yoast SEO | yoast |

| Jetpack | jetpack |

| Forme di gravità | gf |

Specificare le eccezioni dello spazio dei nomi per l'API REST se necessario, come mostrato nello screenshot

Consenti ai tuoi utenti di utilizzare l'API REST

Abilita Consenti API REST per gli utenti registrati se desideri consentire l'utilizzo dell'API REST a qualsiasi utente WordPress autorizzato (registrato) senza limitazioni.

Limitare l'accesso all'API REST di WordPress tramite indirizzi IP

Per consentire l'accesso all'API REST da un indirizzo IP specifico o da una rete IP, aggiungerli all'elenco di accesso IP bianco .

Per bloccare completamente l'accesso all'API REST da un indirizzo IP specifico o da una rete IP, aggiungerli alla Black IP Access List .

Per saperne di più: Utilizzo degli elenchi di accesso IP per proteggere WordPress

Come interrompere l'enumerazione degli utenti dell'API REST

Per bloccare l'accesso ai dati degli utenti e interromperne l'enumerazione tramite API REST, è necessario abilitare l'impostazione "Blocca l'accesso ai dati degli utenti tramite API REST" nella scheda "Protezione avanzata". Questa funzionalità di sicurezza è progettata per rilevare e impedire agli hacker di scansionare il tuo sito alla ricerca di accessi utente e dati sensibili.

Quando è abilitato, Cerber blocca tutte le richieste all'API REST e restituisce l'errore HTTP 403. È possibile monitorare tali eventi nella scheda Attività. Vengono registrati come "Richiesta all'API REST negata".

L'accesso ai dati degli utenti tramite WordPress REST API è sempre concesso in due casi:

- Per gli account amministratore, ovvero se è abilitato "Interrompi enumerazione utenti" tramite REST API, tutti gli utenti con il ruolo di amministratore hanno sempre accesso ai dati degli utenti

- Per tutti gli indirizzi IP nell'elenco di accesso IP bianco

Che cos'è la REST API?

In poche parole, si tratta di una tecnologia che consente a due diverse parti di codice (applicazioni) di comunicare tra loro e scambiare dati in modo standardizzato. L'utilizzo delle API REST consente agli sviluppatori di creare, leggere e aggiornare i contenuti di WordPress da applicazioni esterne in esecuzione su un computer remoto o su un sito web. Le API REST di WP sono abilitate per impostazione predefinita a partire dalla versione 4.7.0 di WordPress.

Per saperne di più: Perché è importante limitare l'accesso alla WP REST API

Documentazione per gli sviluppatori: https://developer.wordpress.org/rest-api/

Sapevi che puoi gestire le impostazioni dell'API REST su un numero qualsiasi di siti web da remoto? Abilita la modalità "sito web principale" sul sito web principale di Cerber.Hub e la modalità "sito web gestito" sugli altri siti web per gestire tutte le istanze di WP Cerber da un'unica dashboard.

I prossimi passi che rafforzeranno la sicurezza del tuo WordPress

- Come bloccare le registrazioni degli utenti spam

- Come bloccare l'invio di moduli spam

- Come bloccare un utente WordPress

- Come bloccare l'accesso da un indirizzo IP specifico

- Come disattivare l'utilizzo di un nome utente specifico

Cos'è Cerber Security? È una soluzione di sicurezza completa per WordPress, evoluzione di un plugin semplice ma efficace per limitare i tentativi di accesso .

OK. But how do I know whether a plugin uses the REST API so I have to add it to the namespace access-list?

1. From the documentation on a plugin.

2. Checking for REST API requests on the Live Traffic page: just click the small “REST API” button above the table.

3. If you know the REST API namespace that is used by a plugin you can search for requests by entering that REST API namespace on the Advanced search form in the “URL contains” field.

4. Disable REST API in the settings completely and check how the plugin works. If the plugin doesn’t work anymore, that means it uses REST API. To find out its namespace look for “Request to REST API denied” events the Activity page.

Mmm… thnx, but that does not really make me happy. I checked e.g. the contact form and that worked because the REST API works for the administrator. For me small blogger with 22 plugins operational this becomes a nuisance and a lot of time and work. Can’t this be done automatically eg by suggesting or something?

And while we are talking, why should I not permit /oembed/ as a permitted namespace? It seems to be used by a robot (and of course Cerber blocks it correctly 🙂 ).

For other questions I will use the support blog as I normally do.

Sorry for the kind of abuse of this blog. Won’t do it again.