Ogranicz dostęp do interfejsu API REST WordPress

Czas przejąć kontrolę nad REST API WordPressa

English version: Restrict access to the WordPress REST API

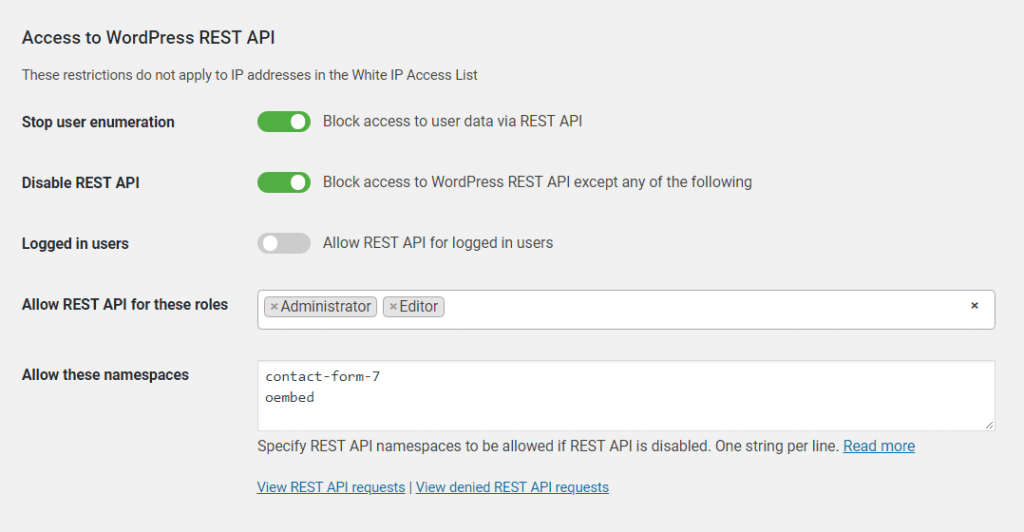

WP Cerber Security pozwala ograniczyć lub całkowicie zablokować dostęp do interfejsu REST API WordPress, który jest domyślnie włączony. Aby włączyć ochronę, przejdź do zakładki Wzmocnienie i zaznacz opcję Blokuj dostęp do interfejsu REST API WordPress z wyjątkiem poniższych . Spowoduje to zablokowanie dostępu do interfejsu REST API, chyba że przyznasz do niego dostęp w poniższych polach ustawień lub dodasz adres IP do białej listy dostępu IP.

Jeśli używasz Contact Form 7, Jetpack lub innej wtyczki wykorzystującej interfejs API REST, musisz dodać jej przestrzenie nazw interfejsu API REST do białej listy, jak opisano poniżej.

Zezwól na dostęp do określonej przestrzeni nazw interfejsu API REST

Przestrzeń nazw REST API to część adresu URL żądania, która pozwala WordPressowi rozpoznać, jaki kod programu przetwarza dane żądanie REST API. Aby uzyskać przestrzeń nazw, należy wpisać ciąg znaków między ciągiem /wp-json/ a kolejnym ukośnikiem w adresie URL REST. Należy pamiętać, że każda wtyczka korzystająca z REST API używa własnej, unikalnej przestrzeni nazw. Poniższa tabela przedstawia przestrzenie nazw niektórych wtyczek.

| Wtyczka | Przestrzeń nazw |

| Formularz kontaktowy 7 | contact-form-7 |

| Formy kaldery | cf-api |

| Yoast SEO | yoast |

| Plecak odrzutowy | jetpack |

| Formy grawitacyjne | gf |

Jeśli jest to konieczne, określ wyjątki przestrzeni nazw dla interfejsu API REST, jak pokazano na zrzucie ekranu

Zezwól swoim użytkownikom na korzystanie z interfejsu API REST

Zaznacz opcję Zezwalaj na korzystanie z interfejsu API REST zalogowanym użytkownikom, jeśli chcesz zezwolić na korzystanie z interfejsu API REST każdemu autoryzowanemu (zalogowanemu) użytkownikowi WordPressa bez ograniczeń.

Ogranicz dostęp do interfejsu API REST WordPress według adresów IP

Aby zezwolić na dostęp do interfejsu API REST z określonego adresu IP lub sieci IP, należy dodać je do białej listy dostępu IP .

Aby całkowicie zablokować dostęp do interfejsu API REST z określonego adresu IP lub sieci IP, należy dodać go do czarnej listy dostępu IP .

Przeczytaj więcej: Korzystanie z list dostępu IP w celu ochrony WordPressa

Jak zatrzymać wyliczanie użytkowników interfejsu API REST

Aby zablokować dostęp do danych użytkowników i zatrzymać enumerację użytkowników przez REST API, należy włączyć ustawienie „ Blokuj dostęp do danych użytkowników przez REST API” na karcie „Hartening”. Ta funkcja bezpieczeństwa ma na celu wykrywanie i zapobieganie skanowaniu witryny przez hakerów w poszukiwaniu loginów użytkowników i ich poufnych danych.

Po włączeniu Cerber blokuje wszystkie żądania do REST API i zwraca błąd HTTP 403. Takie zdarzenia można monitorować na karcie Aktywność. Są one rejestrowane jako „Żądanie do REST API odrzucone”.

Dostęp do danych użytkowników za pośrednictwem interfejsu API REST WordPress jest zawsze udzielany w dwóch przypadkach:

- W przypadku kont administratorów, co oznacza, że jeśli opcja „Zatrzymaj wyliczanie użytkowników” za pośrednictwem interfejsu API REST jest włączona, wszyscy użytkownicy z rolą administratora zawsze mają dostęp do danych użytkowników

- Dla wszystkich adresów IP na białej liście dostępu IP

Czym jest REST API?

W skrócie, jest to technologia, która pozwala dwóm różnym fragmentom kodu (aplikacjom) komunikować się ze sobą i wymieniać dane w ustandaryzowany sposób. Korzystanie z interfejsu REST API umożliwia programistom tworzenie, odczytywanie i aktualizowanie treści WordPressa z zewnętrznych aplikacji działających na zdalnym komputerze lub stronie internetowej. Interfejs WP REST API jest domyślnie włączony od wersji WordPressa 4.7.0.

Przeczytaj więcej: Dlaczego ważne jest ograniczenie dostępu do interfejsu API REST WP

Dokumentacja dla programistów: https://developer.wordpress.org/rest-api/

Czy wiesz, że możesz zdalnie zarządzać ustawieniami REST API na dowolnej liczbie witryn? Włącz tryb witryny głównej na głównej witrynie Cerber.Hub i tryb witryny zarządzanej na pozostałych witrynach, aby zarządzać wszystkimi instancjami WP Cerber z jednego pulpitu.

Następne kroki, które wzmocnią bezpieczeństwo Twojego WordPressa

- Jak blokować rejestracje użytkowników będące spamem

- Jak blokować formularze spamowe

- Jak zablokować użytkownika WordPressa

- Jak zablokować dostęp z określonego adresu IP

- Jak wyłączyć używanie określonej nazwy użytkownika

Czym właściwie jest Cerber Security? To kompletne rozwiązanie zabezpieczające dla WordPressa, które wyewoluowało z prostej, ale skutecznej wtyczki ograniczającej liczbę prób logowania .

OK. But how do I know whether a plugin uses the REST API so I have to add it to the namespace access-list?

1. From the documentation on a plugin.

2. Checking for REST API requests on the Live Traffic page: just click the small “REST API” button above the table.

3. If you know the REST API namespace that is used by a plugin you can search for requests by entering that REST API namespace on the Advanced search form in the “URL contains” field.

4. Disable REST API in the settings completely and check how the plugin works. If the plugin doesn’t work anymore, that means it uses REST API. To find out its namespace look for “Request to REST API denied” events the Activity page.

Mmm… thnx, but that does not really make me happy. I checked e.g. the contact form and that worked because the REST API works for the administrator. For me small blogger with 22 plugins operational this becomes a nuisance and a lot of time and work. Can’t this be done automatically eg by suggesting or something?

And while we are talking, why should I not permit /oembed/ as a permitted namespace? It seems to be used by a robot (and of course Cerber blocks it correctly 🙂 ).

For other questions I will use the support blog as I normally do.

Sorry for the kind of abuse of this blog. Won’t do it again.