Restringir el acceso a la API REST de WordPress

Es hora de tomar el control de la API REST de WordPress

English version: Restrict access to the WordPress REST API

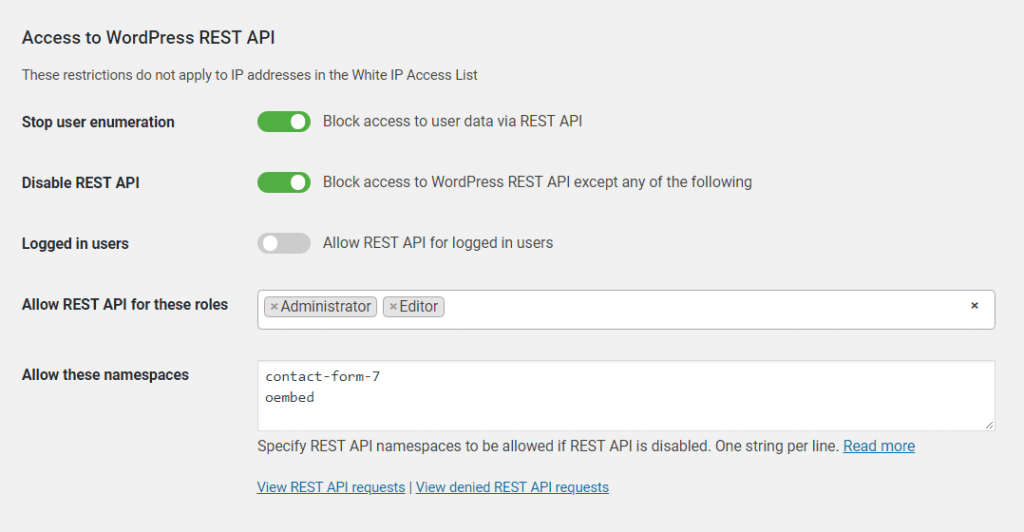

WP Cerber Security te permite restringir o bloquear completamente el acceso a la API REST de WordPress, que está habilitada por defecto. Para activar la protección, ve a la pestaña "Reforzamiento" y activa la opción "Bloquear el acceso a la API REST de WordPress, excepto en los siguientes casos" . Esto bloquea el acceso a la API REST a menos que lo autorices en los campos de configuración a continuación o añadas una IP a la Lista de Acceso de IPs Seguras.

Si usa Contact Form 7, Jetpack u otro complemento que utilice API REST, deberá incluir en la lista blanca sus espacios de nombres de API REST como se describe a continuación.

Permitir el acceso a un espacio de nombres de API REST específico

Un espacio de nombres de la API REST forma parte de una URL de solicitud que permite a WordPress reconocer qué código procesa una solicitud de la API REST. Para obtener el espacio de nombres, tome una cadena entre /wp-json/ y la siguiente barra diagonal en la URL REST. Tenga en cuenta que cada plugin que utiliza la API REST utiliza su propio espacio de nombres. La siguiente tabla muestra los espacios de nombres de algunos plugins.

| Complemento | Espacio de nombres |

| Formulario de contacto 7 | contact-form-7 |

| Formas de caldera | cf-api |

| Yoast SEO | yoast |

| Mochila propulsora | jetpack |

| Formas de gravedad | gf |

Especifique excepciones de espacio de nombres para la API REST si es necesario, como se muestra en la captura de pantalla

Permita que sus usuarios utilicen la API REST

Habilite Permitir API REST para usuarios registrados si desea permitir el uso de API REST para cualquier usuario autorizado (registrado) de WordPress sin limitación.

Restringir el acceso a la API REST de WordPress por direcciones IP

Para permitir el acceso a la API REST desde una dirección IP específica o una red IP, agréguelas a la Lista de acceso de IP blanca .

Para bloquear completamente el acceso a la API REST desde una dirección IP específica o una red IP, agréguelas a la Lista de acceso de IP negra .

Leer más: Uso de listas de acceso IP para proteger WordPress

Cómo detener la enumeración de usuarios de la API REST

Para bloquear el acceso a los datos de los usuarios y detener su enumeración mediante la API REST, debe habilitar la opción "Bloquear el acceso a los datos de los usuarios mediante la API REST" en la pestaña "Reforzamiento". Esta función de seguridad está diseñada para detectar y evitar que los hackers escaneen su sitio web en busca de inicios de sesión y datos confidenciales de los usuarios.

Cuando está habilitado, Cerber bloquea todas las solicitudes a la API REST y devuelve un error HTTP 403. Puede supervisar estos eventos en la pestaña Actividad. Se registran como "Solicitud a la API REST denegada".

El acceso a los datos de los usuarios a través de la API REST de WordPress siempre se concede en dos casos:

- Para las cuentas de administrador, es decir, si está habilitada la opción "Detener enumeración de usuarios" a través de la API REST, todos los usuarios con el rol de administrador siempre tendrán acceso a los datos de los usuarios.

- Para todas las direcciones IP en la Lista de acceso IP blanca

¿Qué es la API REST?

En resumen, es una tecnología que permite que dos fragmentos de código diferentes (aplicaciones) se comuniquen e intercambien datos de forma estandarizada. El uso de la API REST permite a los desarrolladores crear, leer y actualizar contenido de WordPress desde aplicaciones externas que se ejecutan en un ordenador remoto o un sitio web. La API REST de WP está habilitada por defecto a partir de la versión 4.7.0 de WordPress.

Leer más: Por qué es importante restringir el acceso a la API REST de WP

Documentación para desarrolladores: https://developer.wordpress.org/rest-api/

¿Sabías que puedes administrar la configuración de la API REST en cualquier número de sitios web de forma remota? Activa el modo de sitio web principal en el sitio web principal de Cerber.Hub y el modo de sitio web administrado en tus otros sitios web para administrar todas las instancias de WP Cerber desde un solo panel.

Próximos pasos que fortalecerán la seguridad de tu WordPress

- Cómo bloquear los registros de usuarios spam

- Cómo bloquear envíos de formularios de spam

- Cómo bloquear a un usuario de WordPress

- Cómo bloquear el acceso desde una dirección IP específica

- Cómo deshabilitar el uso de un nombre de usuario específico

¿Qué es Cerber Security? Es una solución de seguridad completa para WordPress, una evolución de un plugin simple pero efectivo para limitar los intentos de inicio de sesión .

OK. But how do I know whether a plugin uses the REST API so I have to add it to the namespace access-list?

1. From the documentation on a plugin.

2. Checking for REST API requests on the Live Traffic page: just click the small “REST API” button above the table.

3. If you know the REST API namespace that is used by a plugin you can search for requests by entering that REST API namespace on the Advanced search form in the “URL contains” field.

4. Disable REST API in the settings completely and check how the plugin works. If the plugin doesn’t work anymore, that means it uses REST API. To find out its namespace look for “Request to REST API denied” events the Activity page.

Mmm… thnx, but that does not really make me happy. I checked e.g. the contact form and that worked because the REST API works for the administrator. For me small blogger with 22 plugins operational this becomes a nuisance and a lot of time and work. Can’t this be done automatically eg by suggesting or something?

And while we are talking, why should I not permit /oembed/ as a permitted namespace? It seems to be used by a robot (and of course Cerber blocks it correctly 🙂 ).

For other questions I will use the support blog as I normally do.

Sorry for the kind of abuse of this blog. Won’t do it again.