侵入者のIPについて詳しく知る

レジストリから特定のIPアドレスに関する追加情報を取得し、国、不正使用メール、侵入者に関するその他の詳細を確認します。

English version: Know more about intruder’s IP

取得を有効にするには、オプション「IP をドリルダウン」をチェックします。

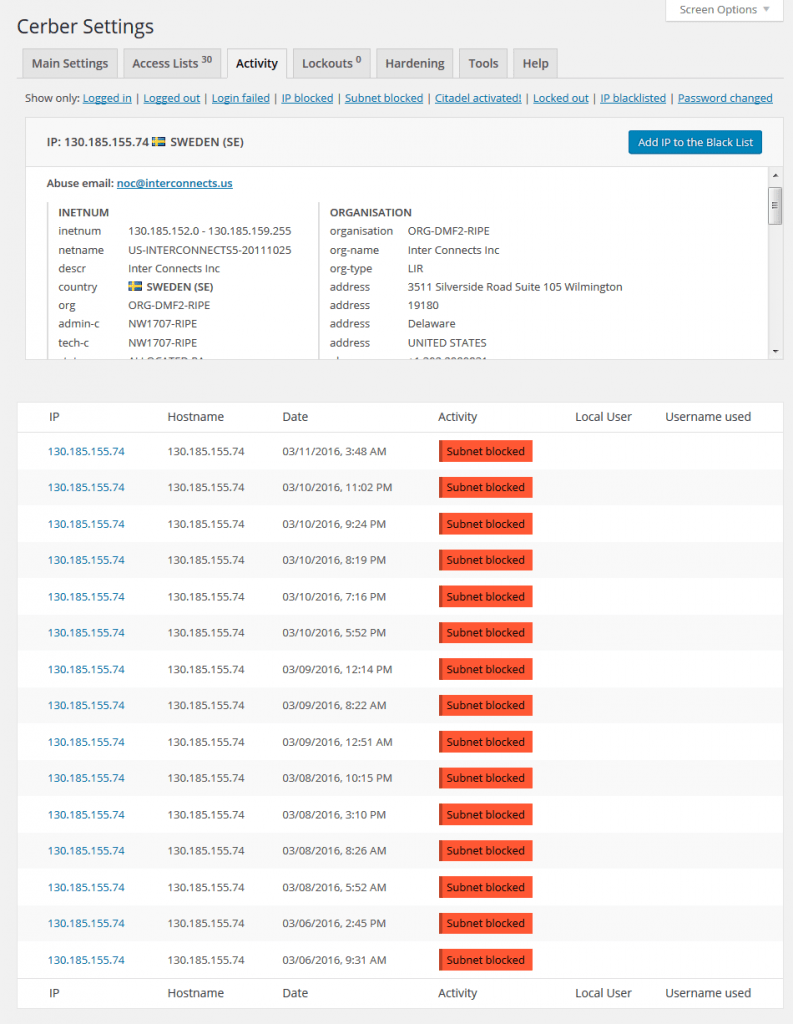

情報を表示するには、[アクティビティ] タブで特定の IP アドレスをクリックします。

Information about the IP address noted with prohibited activity

技術的な詳細

国、企業、ネットワーク情報、不正使用に関する問い合わせなどの追加情報を取得するために、WP Cerberは適切なレジストリによって管理されている限られた数の外部WHOISサーバーへのリクエストを使用します。すべてのレジストリはICANNの認定を受けているため、セキュリティ上の懸念はありません。取得した情報はデータベースに保存されず、過剰なリクエストを回避し、より迅速な応答を得るために24時間キャッシュされます。WHOISサーバーからの応答を解析する際に、WP Cerberは国と不正使用のメールアドレスを特定し、クリック可能にします。これにより、必要に応じて不正使用の報告を迅速に送信できます。

IPv4 のすべてのレジストリと WHOIS サーバーのリスト

注意: 低速ホスティング、特に共有ホスティングでは、リクエストに時間がかかる場合があります。

トラブルシューティング

「アクティビティ」タブに次のメッセージが表示されます: WHOIS: ユーザーが HTTP 経由のリクエストをブロックしました。

これは、wp-config.php ファイル内の WP_HTTP_BLOCK_EXTERNAL ディレクティブを使用して、送信 HTTP リクエストをブロックすることを意味します。これを動作させるには、wp-config.php ファイルに次の行を追加する必要があります。

'WP_ACCESSIBLE_HOSTS'、'rest.db.ripe.net' を定義します。

[アクティビティ] タブに次のメッセージが表示されます: WHOIS: 接続がタイムアウトしました (whois.iana.org)。

これは、ホスティングプロバイダまたはサーバー上のセキュリティモジュール(ファイアウォールなど)によって、WHOISリクエストの送信がブロックされていることを意味します。WHOISプロトコルは、ポート43で動作するように設計されたTCPベースのプロトコルです。そのため、WebサーバーからTCPプロトコルを使用してポート43にアクセスでき、ApacheプロセスがTCPポート43への送信接続を確立できることを確認してください。

How do I get real user IP behind load balancer? My machine is behind AWS ELB, and the IP is bypassed by X-Forwarded-For, is there any settings related to that?

You just have to check My site is behind a reverse proxy. This checkbox is located: Main Settings tab, section ‘Limit login attempts’. The plugin will try to extract IP addresses from the HTTP_X_FORWARDED_FOR header. If there is no address in there, the plugin will try to take it from the HTTP_X_REAL_IP header. If you have unusual (and definitely weird) web server configuration you can define constant CERBER_IP_KEY and the plugin will use it as a key to obtain IP addresses from the $_SERVER PHP variable.