Brute-force-, DoS- en DDoS-aanvallen: wat is het verschil?

Dit soort cyberaanvallen zijn al sinds het begin van het internet bekend. Vormen ze een beveiligingsrisico voor WordPress? Welke beveiligingstools kunnen ze effectief beperken? Hoe groot is de kans dat we dat succesvol kunnen doen?

English version: Brute-force, DoS, and DDoS attacks – what’s the difference?

Een brute-force-aanval is een methode van vallen en opstaan die hackers gebruiken om inloggegevens of versleutelde data, zoals gebruikersnaam, wachtwoord of encryptiesleutel, te raden door middel van een uitputtende poging (brute force) in de hoop uiteindelijk het juiste antwoord te vinden. De brute-force-aanval is een van de populairste methoden om wachtwoorden te kraken en WordPress te hacken.

Een Denial-of-Service (DoS) -aanval is een aanval die bedoeld is om een website of webserver plat te leggen, waardoor deze ontoegankelijk wordt voor de beoogde gebruikers. Dit gebeurt door de website te overspoelen met nutteloos verkeer (ongewenste verzoeken) vanaf één host (IP-adres). Soms worden DoS-aanvallen gebruikt om computerbeveiligingssystemen te vernietigen. Bepaalde functionaliteiten van WordPress kunnen worden misbruikt als aanvalsvector voor DoS-aanvallen. Een voorbeeld hiervan is CVE-2018-6389 .

Een DDoS-aanval is een afkorting van "Distributed DoS attack" (gedistribueerde DoS-aanval). Bij dergelijke aanvallen wordt de beoogde website of webserver overspoeld met nutteloos verkeer afkomstig van meerdere apparaten of een botnet. Een botnet is een netwerk van computers die zonder medeweten van de gebruiker zijn geïnfecteerd met kwaadaardige software (malware), georganiseerd in een groep en beheerd door cybercriminelen. Moderne botnets kunnen tienduizenden geïnfecteerde mobiele apparaten of desktopcomputers bevatten. Vanwege hun aard zijn moderne DDoS-aanvallen kostbaar en vergen ze veel middelen. Meestal betekent dit dat je te maken hebt met een machtige vijand die over voldoende grijs geld beschikt om dit soort aanvallen te financieren. Heel vaak worden DDoS-aanvallen uitgevoerd in opdracht van gewetenloze concurrenten of politieke tegenstanders.

Wat is dan het verschil?

Technisch gezien zien ze er anders uit, maar vanuit het oogpunt van een website-eigenaar zit het verschil hem alleen in het doel van de aanval .

Zowel DoS- als DDoS-aanvallen hebben hetzelfde doel: het platleggen van het slachtoffer , de website of de webserver, om daar winst uit te halen. Soms is een DDoS-aanval erop gericht een verdedigingssysteem te vernietigen en beheerdersrechten te verkrijgen.

Het doel van brute-force-aanvallen is om beheerdersrechten te verkrijgen op de beoogde website, zodat de indringer/hacker illegale activiteiten kan uitvoeren. Typische activiteiten zijn:

- Legitieme gebruikers doorverwijzen naar nepwebsites om hun persoonlijke gegevens te stelen.

- Het creëren van phishingpagina's met betaalformulieren die legitieme formulieren op de website van het slachtoffer nabootsen.

- Het stelen van persoonsgegevens uit een klantendatabase.

- Het installeren van backdoors en trojans op de webserver om ze te gebruiken als tools om andere websites aan te vallen.

- Het installeren van schadelijke software om computers van beheerders en klanten te infecteren.

- Het aanpassen van betrouwbare websitecontent om links naar phishingwebsites in te voegen.

Welke gevolgen hebben deze aanvallen voor WordPress?

Standaard staat WordPress onbeperkte inlogpogingen toe via het inlogformulier, de REST API , XML-RPC of door het verzenden van speciale authenticatiecookies. Hierdoor kunnen wachtwoorden relatief eenvoudig worden gekraakt via de eerdergenoemde brute-force-aanval.

Hoe bescherm je WordPress en hoe voorkom je deze aanvallen?

Zowel brute-force- als DoS-aanvallen kunnen effectief worden afgeweerd met beveiligingssoftware die op een website is geïnstalleerd. In beide gevallen hoef je geen techneut te zijn en kun je deze bescherming gratis verkrijgen.

- Brute-force-aanvallen op WordPress kunnen effectief worden afgeweerd met de WP Cerber-plugin. Deze plugin beschermt onder andere XML-RPC- en REST API-interfaces .

- DoS-aanvallen kunnen worden afgeweerd met een speciale webserverconfiguratie. Dat lukt niet door een beveiligingsplugin te installeren. De beste methode is het gebruik van NGINX rate limiting-regels. Bekijk onze aanbevelingen: Maak van je WordPress-website een Fort Knox .

Helaas kunnen DDoS-aanvallen niet op serverniveau of met een simpele WordPress-plugin worden afgeweerd. Succesvolle afweer tegen DDoS-aanvallen is alleen mogelijk met speciale hardware die op het netwerk van de hostingprovider is geïnstalleerd. Vanwege hun aard vereist het afweren van DDoS-aanvallen veel rekenkracht en wordt dit door hostingproviders als abonnementsdienst aangeboden. In tegenstelling tot brute-force- en DoS-aanvallen is er geen garantie dat alle DDoS-aanvallen succesvol worden afgeweerd. Alles hangt af van de kracht van de aanval, de effectiviteit van het anti-DDoS-systeem en de beschikbare netwerkbandbreedte van de beveiligingsprovider.

Een van de meest betaalbare oplossingen om WordPress te beschermen tegen DDoS-aanvallen is het gebruik van Cloudflare-diensten. Er zijn echter wel een aantal nadelen waar je rekening mee moet houden. Cloudflare krijgt controle over al je DNS-records voor je domein, het webverkeer van en naar je website, inclusief de persoonsgegevens van je klanten, omdat al het verkeer en alle gegevens onversleuteld via de proxyservers van Cloudflare lopen. Sommige gebruikers meldden zelfs dat Cloudflare problemen veroorzaakte waarbij eigenaren de toegang tot hun websites werd ontzegd. Dus, als je geen problemen hebt met DDoS-aanvallen, zoals velen van ons, is er geen reden om een extra beveiligingslaag toe te voegen die voor extra problemen kan zorgen.

Als je eenmaal hebt besloten om Cloudflare te gebruiken, raden we je aan om een speciale Cloudflare-add-on voor WP Cerber te gebruiken.

Een indringer achtervolgen

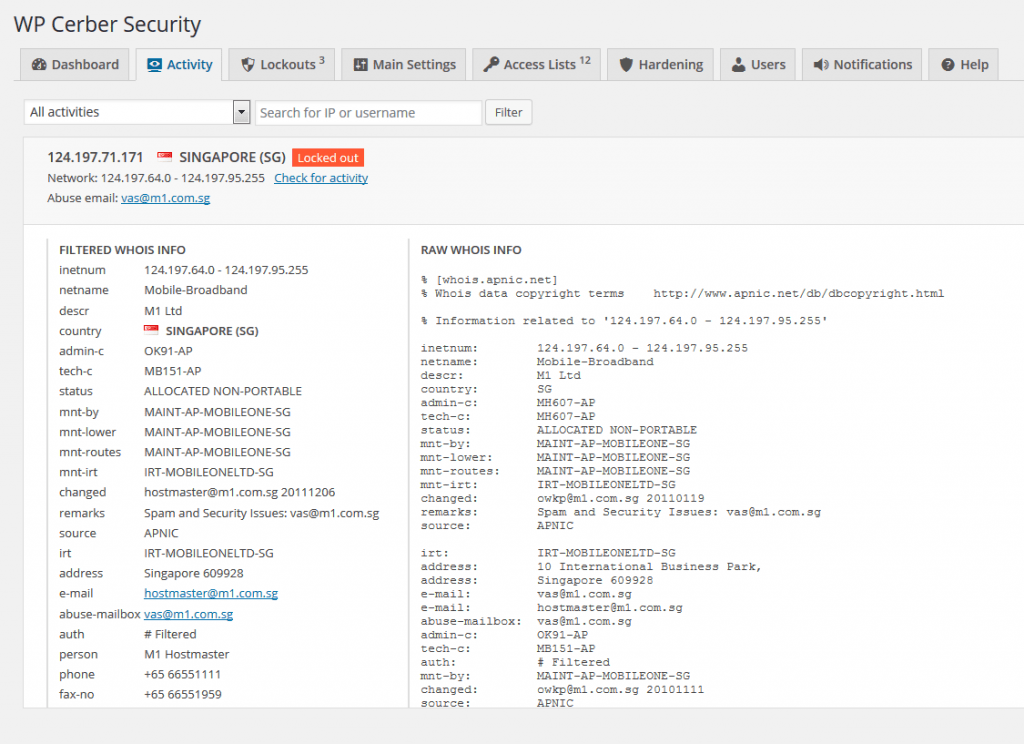

Je kunt de fysieke bron van een aanval gemakkelijk identificeren: een computer, een mobiel apparaat, enzovoort.

Als je WP Cerber Security & Antispam hebt geïnstalleerd, lees dan dit bericht: Meer weten over het IP-adres van de indringer . Het meest teleurstellende is dat de overgrote meerderheid van deze aanvallen niet te herleiden is tot een echte dader of een meester in de aanval. Elke poging om ze te traceren leidt uiteindelijk tot een reeks geïnfecteerde pc's en mobiele apparaten die als marionetten worden gebruikt, als tussenstations voor een aanval.