J'obtiens le message « Recherche de code vulnérable »

English version: I’m getting “Probing for vulnerable code”

En temps normal, le pare-feu de WP Cerber inspecte toutes les requêtes entrantes sur votre site Web et bloque celles qui sont suspectes et nuisibles. Il est normal de voir des requêtes marquées comme « Recherche de code vulnérable ». De nos jours, elles se produisent régulièrement et signifient que le pare-feu a reconnu une requête comme malveillante et l'a refusée. Vous pouvez les voir lorsque des robots et des cybercriminels analysent votre site Web à la recherche de failles et de vulnérabilités dans les plugins et les thèmes.

Dans de rares cas, le pare-feu peut bloquer par erreur des requêtes légitimes. Si vous rencontrez un problème lors de l'obtention de plusieurs événements « Recherche de code vulnérable » avec une URL particulière et que ce comportement affecte certaines fonctionnalités du site Web, cet article vous aide à résoudre ce problème rapidement.

En général, vous pouvez rencontrer cette situation si vous utilisez un plugin WordPress avec un code défectueux ou si votre thème WordPress actif ajoute des liens mal formés aux pages publiques de votre site Web. Dans de rares cas, cela peut se produire si votre site Web a été déplacé d'un ensemble d'anciennes pages PHP vers WordPress et que vous avez des règles de redirection qui redirigent les visiteurs et les moteurs de recherche vers de nouvelles pages Web sur votre nouveau site Web.

Il existe deux manières simples de résoudre ce problème

- Vous pouvez autoriser les requêtes vers une URL spécifique pour contourner les règles de sécurité de Traffic Inspector .

- Vous pouvez autoriser les demandes provenant d'adresses IP sur liste blanche pour contourner les règles de sécurité de Traffic Inspector .

Remarque : vous n'avez rien à faire si ces requêtes bloquées sont générées par Googlebot ou d'autres robots d'exploration et d'indexation, car ces verrouillages n'empêchent pas les moteurs de recherche d'explorer et d'indexer les pages Web normales.

Comment exclure des demandes de l'inspection en spécifiant une URL

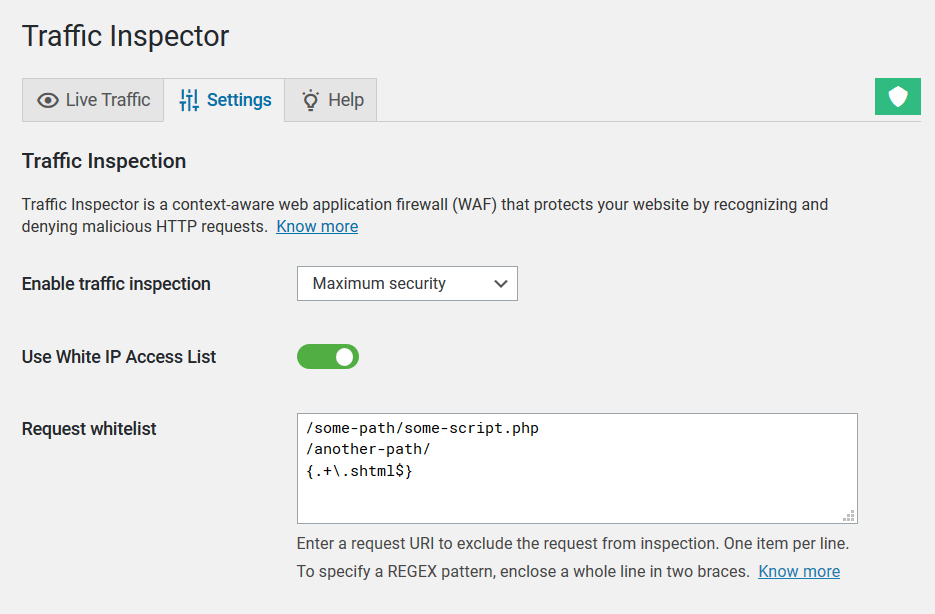

Pour exclure les demandes adressées à une URL spécifique de votre site Web de l'inspection, utilisez le champ de paramètre de liste blanche des demandes situé sur la page d'administration des paramètres de Traffic Inspector.

Dans ce champ, vous devez saisir une chaîne de requête sans le domaine du site Web ni les paramètres de chaîne de requête (paramètres GET). En d'autres termes, vous devez prendre un morceau de l'URL qui commence juste après le nom de domaine du site Web et se termine par un point d'interrogation s'il est présent. Vous pouvez spécifier autant d'exceptions (une par ligne) que vous le souhaitez.

Jetez un œil à cet exemple. Par exemple, vous devez exclure de l'inspection toutes les requêtes avec une URL légitime comme celle-ci : https://wpcerber.com /some-path/some-script.php ?something=123 . Dans ce cas, vous devez ajouter la chaîne suivante : /some-path/some-script.php au champ Liste blanche des requêtes .

La liste blanche des demandes prend en charge les expressions régulières (REGEX). Pour spécifier un modèle REGEX, placez-le entre deux accolades { }. Spécifiez chaque modèle sur une ligne distincte.

Par exemple, pour exclure toutes les requêtes vers toutes les pages avec l'extension .shtml , saisissez cette chaîne : {.+\.shtml$} . Pour exclure toutes les requêtes vers les anciennes pages de sites Web avec l'extension .php , saisissez cette chaîne : {.+\.php$}

Remarque sur l'échappement : si vous utilisez le caractère barre oblique / dans votre expression régulière, vous devez l'échapper avec la barre oblique inverse \ de cette façon : \/

Comment exclure les demandes de l'inspection en ajoutant une adresse IP à la liste blanche

Au lieu de mettre sur liste blanche une URL spécifique, vous pouvez autoriser et exclure de l'inspection toutes les requêtes provenant d'une adresse IP ou d'un réseau spécifique. Vous pouvez le faire en deux étapes simples :

- Ajoutez une adresse IP ou un réseau auquel vous faites confiance à la liste d'accès IP blanche

- Accédez à la page Paramètres de Traffic Inspector et activez Utiliser la liste d'accès IP blanche

Pourquoi voyez-vous « Recherche de code vulnérable »

Une requête a été inspectée et identifiée comme nuisible pour WordPress par le pare-feu d'application Web (WAF) de Cerber appelé Traffic Inspector .

Qu'est-ce que WP Cerber Security ? Il s'agit d'une solution de sécurité complète et en constante amélioration pour WordPress, qui a évolué à partir d'un plugin de limitation des tentatives de connexion simple mais efficace.