Я получаю сообщение «Проверка на наличие уязвимого кода»

English version: I’m getting “Probing for vulnerable code”

Во время своей нормальной работы брандмауэр WP Cerber проверяет все входящие запросы на ваш сайт и блокирует подозрительные и вредоносные. Нормально видеть запросы, помеченные как «Проверка на наличие уязвимого кода». В настоящее время они происходят регулярно и означают, что брандмауэр распознал запрос как вредоносный и отклонил его. Вы можете увидеть их, когда боты и киберпреступники сканируют ваш сайт на предмет нарушений и уязвимостей в плагинах и темах.

В редких случаях брандмауэр может ошибочно блокировать легитимные запросы. Если вы столкнулись с проблемой получения нескольких событий «Probing for unreliable code» с определенным URL и это поведение влияет на некоторые функции веб-сайта, эта статья поможет вам быстро решить эту проблему.

Обычно вы можете столкнуться с этой ситуацией, если используете плагин WordPress с некорректным кодом или если ваша активная тема WordPress добавляет некорректные ссылки на публичные страницы вашего сайта. В редких случаях это может произойти, если ваш сайт был перемещен с набора старых страниц PHP на WordPress, и у вас есть правила перенаправления, которые перенаправляют посетителей и поисковые системы на новые веб-страницы на вашем новом сайте.

Есть два простых способа решить эту проблему

- Вы можете разрешить запросы к определенному URL-адресу, чтобы обойти правила безопасности Traffic Inspector .

- Вы можете разрешить запросы с IP-адресов из белого списка, чтобы обойти правила безопасности Traffic Inspector .

Примечание: вам не нужно ничего делать, если заблокированные запросы генерируются Googlebot или другими сканерами и индексирующими ботами, поскольку эти блокировки не мешают поисковым системам сканировать и индексировать обычные страницы веб-сайтов.

Как исключить запросы из проверки, указав URL

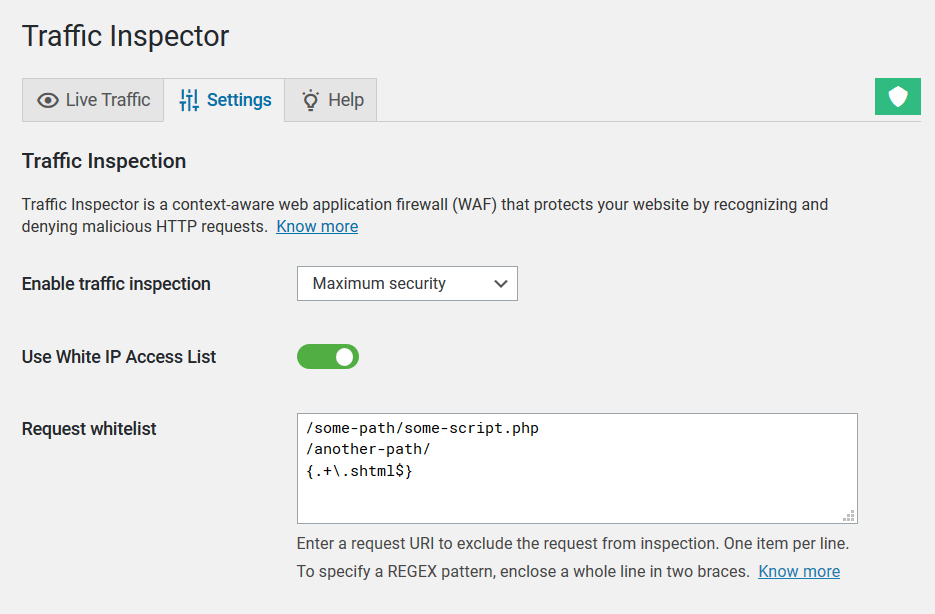

Чтобы исключить запросы к определенному URL-адресу на вашем сайте из проверки, используйте поле настройки «Белый список запросов» , расположенное на странице администратора настроек Traffic Inspector.

В этом поле необходимо ввести строку запроса без домена сайта и параметров строки запроса (параметры GET). Другими словами, необходимо взять часть URL, которая начинается сразу после доменного имени сайта и заканчивается на вопросительном знаке, если он есть. Вы можете указать столько исключений (по одному на строку), сколько вам нужно.

Взгляните на этот пример. Например, вам нужно исключить из проверки все запросы с легитимным URL, например: https://wpcerber.com /some-path/some-script.php ?something=123 . В этом случае вам нужно добавить следующую строку: /some-path/some-script.php в поле «Белый список запросов» .

Запрос белого списка поддерживает регулярные выражения (REGEX). Чтобы указать шаблон REGEX, заключите его в две фигурные скобки { }. Укажите каждый шаблон на отдельной строке.

Например, чтобы исключить все запросы ко всем страницам с расширением .shtml , введите эту строку: {.+\.shtml$} . Чтобы исключить все запросы к страницам старого сайта с расширением .php , введите эту строку: {.+\.php$}

Примечание об экранировании: если вы используете символ косой черты / в регулярном выражении, вам необходимо экранировать его с помощью обратного слеша \ следующим образом: \/

Как исключить запросы из проверки, внеся IP-адрес в белый список

Вместо того, чтобы вносить в белый список определенный URL, вы можете разрешить и исключить из проверки все запросы с определенного IP-адреса или сети. Вы можете сделать это в два простых шага:

- Добавьте IP-адрес или сеть, которой вы доверяете, в белый список доступа IP-адресов.

- Перейдите на страницу настроек Traffic Inspector и включите опцию «Использовать белый список доступа IP».

Почему вы видите «Проверка на наличие уязвимого кода»

Запрос был проверен и признан вредоносным для WordPress брандмауэром веб-приложений (WAF) Cerber под названием Traffic Inspector .

Что такое WP Cerber Security? Это комплексное и постоянно совершенствующееся решение безопасности для WordPress, которое было создано на основе простого, но эффективного плагина ограничения попыток входа .