Ricevo il messaggio "Esame del codice vulnerabile"

English version: I’m getting “Probing for vulnerable code”

Durante le sue normali operazioni, il firewall di WP Cerber esamina tutte le richieste in arrivo sul tuo sito Web e blocca quelle sospette e dannose. È normale vedere richieste contrassegnate come "Probing for vulnerability code". Al giorno d'oggi si verificano regolarmente e significano che il firewall ha riconosciuto una richiesta come dannosa e l'ha negata. Puoi vederli quando bot e criminali informatici scansionano il tuo sito Web alla ricerca di violazioni e vulnerabilità in plugin e temi.

In rare occasioni, il firewall potrebbe bloccare erroneamente richieste legittime. Se riscontri un problema nell'ottenere più eventi "Probing for vulnerability code" con un URL specifico e questo comportamento influisce su alcune funzionalità del sito Web, questo articolo ti aiuta a risolvere rapidamente questo problema.

Di solito, potresti imbatterti in questa situazione se utilizzi un plugin WordPress con codice difettoso, o se il tuo tema WordPress attivo aggiunge link malformati alle pagine pubbliche del tuo sito web. In rare occasioni, ciò può accadere se il tuo sito web è stato spostato da un set di vecchie pagine PHP a WordPress, e hai regole di reindirizzamento che reindirizzano i visitatori e i motori di ricerca a nuove pagine web sul tuo nuovo sito web.

Ci sono due semplici modi per risolvere questo problema

- È possibile consentire alle richieste di un URL specifico di aggirare le regole di sicurezza di Traffic Inspector .

- È possibile consentire alle richieste provenienti da indirizzi IP inseriti nella whitelist di aggirare le regole di sicurezza di Traffic Inspector .

Nota: non è necessario fare nulla se le richieste bloccate vengono generate da Googlebot o da altri crawler e bot di indicizzazione, perché tali blocchi non impediscono ai motori di ricerca di eseguire la scansione e l'indicizzazione delle normali pagine dei siti web.

Come escludere le richieste dall'ispezione specificando un URL

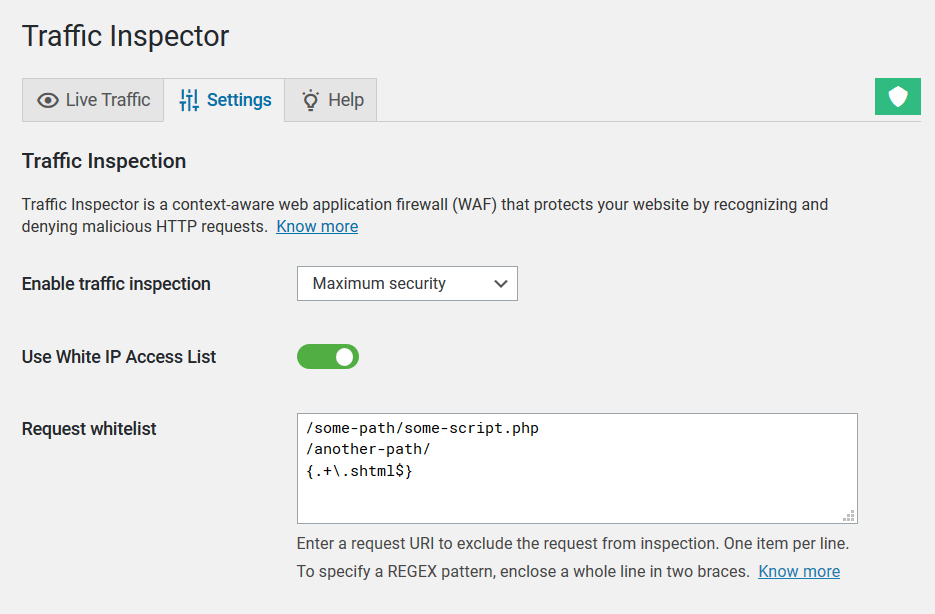

Per escludere dall'ispezione le richieste a un URL specifico del tuo sito web, utilizza il campo di impostazione Richiedi whitelist che si trova nella pagina di amministrazione delle Impostazioni di Traffic Inspector.

In questo campo, devi inserire una stringa di richiesta senza il dominio del sito web e i parametri della stringa di query (parametri GET). In altre parole, devi prendere una parte dell'URL che inizia subito dopo il nome del dominio del sito web e termina con un punto interrogativo, se presente. Puoi specificare tutte le eccezioni (una per riga) di cui hai bisogno.

Dai un'occhiata a questo esempio. Ad esempio, devi escludere dall'ispezione tutte le richieste con un URL legittimo come questo: https://wpcerber.com /some-path/some-script.php ?something=123 . In questo caso, devi aggiungere la seguente stringa: /some-path/some-script.php al campo Request whitelist .

La whitelist delle richieste supporta le espressioni regolari (REGEX). Per specificare un pattern REGEX, racchiuderlo tra due parentesi graffe { }. Specificare ogni pattern su una riga separata.

Ad esempio, per escludere tutte le richieste a tutte le pagine con estensione .shtml , inserisci questa stringa: {.+\.shtml$} . Per escludere tutte le richieste a vecchie pagine del sito web con estensione .php , inserisci questa stringa: {.+\.php$}

Una nota sull'escape: se si utilizza il carattere barra / nella propria espressione regolare, è necessario eseguirne l'escape con la barra rovesciata \ in questo modo: \/

Come escludere le richieste dall'ispezione inserendo un indirizzo IP nella whitelist

Invece di mettere in whitelist un URL specifico, puoi consentire ed escludere dall'ispezione tutte le richieste provenienti da un indirizzo IP specifico o da una rete. Puoi farlo in due semplici passaggi:

- Aggiungi un indirizzo IP o una rete di cui ti fidi all'elenco di accesso IP bianco

- Vai alla pagina Impostazioni di Traffic Inspector e abilita Usa elenco di accesso IP bianco

Perché vedi "Indagine su codice vulnerabile"

Una richiesta è stata ispezionata e identificata come dannosa per WordPress dal firewall per applicazioni web (WAF) di Cerber denominato Traffic Inspector .

Cos'è WP Cerber Security, comunque? È una soluzione di sicurezza completa e in continuo miglioramento per WordPress, che si è evoluta da un semplice ma efficace plugin per limitare i tentativi di accesso .