IPアドレス検出の設定

WP Cerber がすべての IP アドレスを正しく検出することは非常に重要です。

English version: Configuring IP address detection

一部の Web サーバーでは、非標準のサーバー構成やリバース プロキシの背後で Web サイトを実行しているため、WP Cerber は IP アドレスを自動的に検出できません。つまり、WP Cerber は Web サイトを保護できず、WordPress ダッシュボードからロックアウトされる可能性もあります。

あなたのウェブサイトはプロキシの背後にありますか?

リバース プロキシは、Web サーバーの前面に配置され、クライアントの要求を Web サーバーでホストされている Web サイトに転送する特殊な Web サーバーです。

まず、メイン設定で「サイトはリバース プロキシの背後にあります」を有効にして、以下に説明するように WP Cerber が IP アドレスを検出する方法を確認してください。Web サイトがプロキシの背後にない場合、この設定を有効にするとセキュリティ リスクが生じることに注意してください。

WP CerberがIPアドレスを正しく検出していることを確認してください

- ブラウザで「IPアドレスは何ですか?」ページを開きます

- 2 番目のブラウザ タブ (ウィンドウ) を開き、Web サイトの WP Cerber インストールの [ツール] / [診断] タブに移動します。

- 「システム情報」セクションで「IP アドレスは次のように検出されました」行を見つけます。

- 「私の IP アドレスは何ですか」ページの IP アドレスと、「IP アドレスの検出方法」行に表示されている IP アドレスを比較します。 2 つの IP アドレスが同一である場合、WP Cerber は正しく設定されています。 それ以外の場合は、以下の手順に従ってください。

次は何ですか?

「サイトがリバース プロキシの背後にある」を有効にした後、WP Cerber が IP アドレスを正しく検出しない場合は、 wp-config.phpファイルで特別なCERBER_IP_KEY定数を定義する必要があります。WP Cerber はこれをキーとして使用し、 $_SERVER変数から IP アドレスを取得します。以下の手順を参照してください。

CERBER_IP_KEY定数の設定

- 「IPアドレスは何ですか?」ページで現在のIPアドレスを取得します。

- WP Cerber管理メニューの下にあるツール管理ページに移動し、診断タブをクリックします。

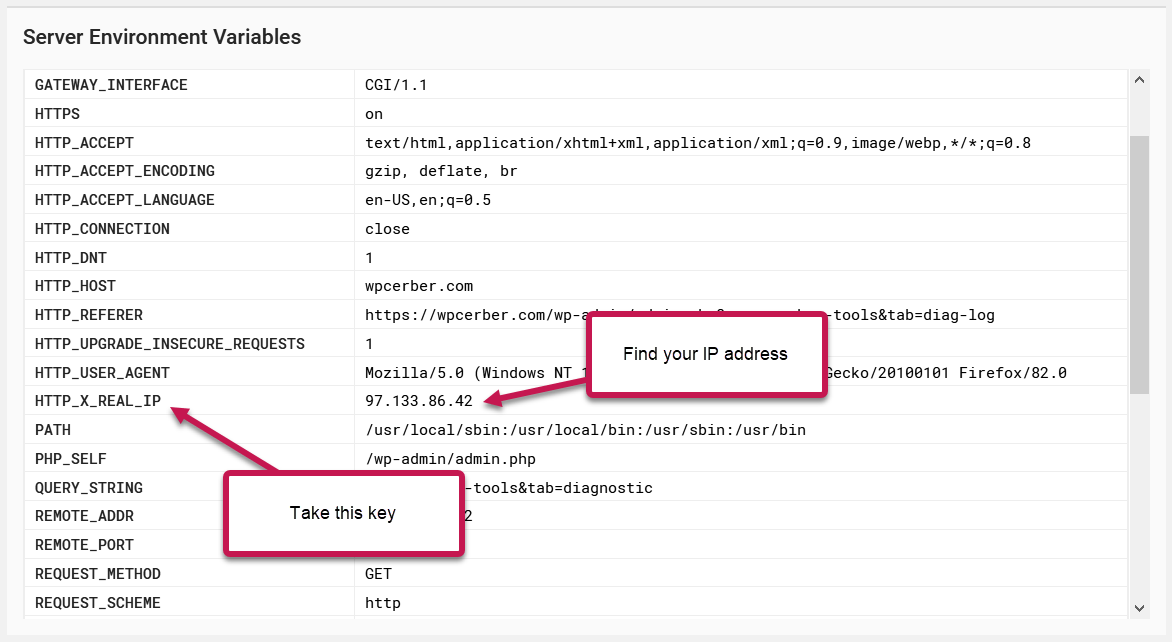

- サーバー環境変数セクションまでスクロールします

- セクションに表示されている行の1つでIPアドレスを見つけます

- IP アドレスの行の最初のセルにキーが表示されます。以下の例では、キーはHTTP_X_REAL_IPです。 HTTP_で始まらないキーを使用することをお勧めします。このようなキーは最後の手段として使用してください。

- キーを取得し、 wp-config.phpファイルの先頭 (<?php の行の後) に次の行を追加します。

'CERBER_IP_KEY'、'HTTP_X_REAL_IP'を定義します。

注: HTTP_X_REAL_IP は例として示されているため、独自のキーを見つけて使用する必要があります。

「X-Forwarded-For」HTTP ヘッダーの使用によるセキュリティへの影響

「サイトがリバース プロキシの背後にある」が有効になっている場合、WP Cerber は、Web サイトへのリクエストがリバース プロキシ サーバーまたはロード バランサー (Cloudflare プロキシなど) を通過する状況で、"X-Forwarded-For" (XFF) HTTP ヘッダーを使用して元のクライアント IP アドレスを検出します。 WP Cerber ACLなどの IP アドレスに基づくアクセス制御リスト (ACL) を使用する場合、XFF ヘッダーを使用すると、適切に構成されていないとセキュリティに影響が出る可能性があります。

プロキシ サーバーの背後にない Web サイトで [リバース プロキシの背後にサイトがあります] が有効になっている場合、攻撃者はリクエスト内の XFF ヘッダーを偽造し、アクセス リストのエントリを知っていれば ACL ルールをバイパスできます。なぜでしょうか? 攻撃者は、アクセス リスト ルールで許可されている IP アドレスに XFF ヘッダーを設定できるため、不正アクセスが可能になります。

このリスクを軽減するには、プロキシ サーバー経由でのみインターネットに接続されている Web サイトで[サイトはリバース プロキシの背後にあります]を有効にすることが重要です。