Ataki siłowe, DoS i DDoS – jaka jest różnica?

Tego typu cyberataki są dobrze znane od początku istnienia Internetu. Czy stanowią zagrożenie bezpieczeństwa dla WordPressa? Jakie narzędzia bezpieczeństwa mogą je skutecznie łagodzić? Jakie są szanse, że uda nam się to zrobić skutecznie?

English version: Brute-force, DoS, and DDoS attacks – what’s the difference?

Atak siłowy to metoda prób i błędów stosowana przez hakerów do odgadywania danych uwierzytelniających lub zaszyfrowanych danych, takich jak loginy, hasła czy klucze szyfrujące, poprzez wyczerpujący wysiłek (z użyciem siły) z nadzieją na powodzenie. Atak siłowy jest jedną z najpopularniejszych metod łamania haseł w WordPressie.

Atak typu DoS (Denial-of-Service) to atak mający na celu wyłączenie witryny internetowej lub serwera WWW, uniemożliwiając dostęp do niego docelowym użytkownikom poprzez zalewanie go niepotrzebnym ruchem (niepotrzebnymi żądaniami) z jednego hosta (adresu IP). Czasami ataki DoS są wykorzystywane do niszczenia komputerowych systemów obronnych. Niektóre funkcje WordPressa mogą być wykorzystywane jako wektor ataku DoS. Na przykład, CVE-2018-6389 .

Atak DDoS to skrót od „Distributed DoS attack” (rozproszony atak DoS). Takie ataki są przeprowadzane poprzez zalewanie docelowej witryny lub serwera WWW bezużytecznym ruchem z wielu urządzeń lub botnetu. Botnet to sieć komputerów zainfekowanych złośliwym oprogramowaniem (malware) bez wiedzy użytkownika, zorganizowanych w grupy i kontrolowanych przez cyberprzestępców. Nowoczesne botnety mogą zawierać dziesiątki tysięcy zainfekowanych urządzeń mobilnych lub komputerów stacjonarnych. Ze względu na swoją naturę, współczesne ataki DDoS są kosztowne i wymagają dużych zasobów. Zazwyczaj oznacza to, że masz silnego wroga, który dysponuje wystarczającą ilością pieniędzy, aby zlecić tego rodzaju atak. Bardzo często narastające ataki DDoS są zlecane przez nieuczciwych konkurentów lub przeciwników politycznych.

Jaka więc jest różnica?

Technicznie rzecz biorąc, wyglądają inaczej, ale z punktu widzenia właściciela witryny różnica polega jedynie na celu ataku .

Zarówno ataki DoS, jak i DDoS mają ten sam cel. Celem jest zniszczenie ofiary , docelowej strony internetowej lub serwera WWW i czerpanie z tego korzyści. Czasami celem ataku DDoS jest zniszczenie systemu obronnego i uzyskanie dostępu administracyjnego.

Celem ataków siłowych jest uzyskanie dostępu administracyjnego do docelowej witryny w celu wykonania nielegalnej działalności, którą chce przeprowadzić intruz/haker. Typowe działania hakerów to:

- Przekierowywanie legalnych użytkowników na fałszywe strony internetowe w celu kradzieży ich danych osobowych

- Tworzenie stron phishingowych z formularzami płatności imitującymi te legalne na stronie ofiary

- Kradzież danych osobowych z bazy danych klientów

- Instalowanie tylnych drzwi i trojanów na serwerze internetowym w celu wykorzystania ich jako narzędzi do atakowania innych stron internetowych

- Instalowanie złośliwego oprogramowania w celu zainfekowania komputerów administratorów i klientów

- Zmiana treści godnych zaufania witryn internetowych w celu wstawienia linków do witryn phishingowych

Jak te ataki wpływają na WordPressa?

Domyślnie WordPress zezwala na nieograniczoną liczbę prób logowania za pośrednictwem formularza logowania, REST API , XML-RPC lub poprzez wysyłanie specjalnych plików cookie uwierzytelniających. Pozwala to na stosunkowo łatwe łamanie haseł za pomocą wspomnianego wyżej ataku siłowego.

Jak chronić WordPressa i łagodzić skutki tych ataków

Zarówno ataki siłowe, jak i DoS można skutecznie ograniczyć za pomocą oprogramowania zabezpieczającego zainstalowanego na stronie internetowej. W obu przypadkach nie musisz być maniakiem komputerowym i możesz uzyskać tę ochronę za darmo.

- Ataki brute-force na WordPressa można skutecznie ograniczyć dzięki wtyczce WP Cerber. Oprócz innych funkcji bezpieczeństwa, chroni ona interfejsy XML-RPC i REST API .

- Ataki DoS można złagodzić za pomocą specjalnej konfiguracji serwera WWW. Nie da się tego osiągnąć instalując wtyczkę zabezpieczającą. Najlepszą praktyką jest stosowanie reguł ograniczających przepustowość NGINX. Sprawdź nasze rekomendacje: Zmień swojego WordPressa w Fort Knox .

Niestety, ataków DDoS nie da się złagodzić na poziomie serwera WWW ani za pomocą wtyczki WordPress. Skuteczne przeciwdziałanie atakom DDoS jest możliwe jedynie za pomocą specjalistycznego sprzętu zainstalowanego w sieci dostawcy hostingu. Ze względu na swoją naturę, łagodzenie ataków DDoS wymaga dużych zasobów obliczeniowych i jest świadczone przez dostawców hostingu w ramach subskrypcji. W przeciwieństwie do ataków siłowych i DoS, nie ma gwarancji skutecznego złagodzenia wszystkich ataków DDoS. Wszystko zależy od siły ataku, wydajności systemu anty-DDoS oraz przepustowości sieci, jaką dostawca zabezpieczeń może przeznaczyć.

Jednym z najtańszych rozwiązań ochrony WordPressa przed rozproszonymi atakami DoS jest korzystanie z usług Cloudflare. Istnieją jednak pewne wady, które warto znać i rozważyć. Cloudflare będzie kontrolować wszystkie rekordy DNS dla Twojej domeny, ruch internetowy do i z Twojej witryny, w tym dane osobowe Twoich klientów, ponieważ cały ruch i wszystkie te dane przechodzą przez serwery proxy Cloudflare w postaci niezaszyfrowanej. Niektórzy użytkownicy zgłaszali nawet problemy z blokowaniem dostępu właścicieli do ich witryn. Jeśli więc nie masz problemów z atakami DDoS, tak jak wielu z nas, nie ma powodu, aby dodawać kolejną warstwę, która może powodować dodatkowe problemy.

Po podjęciu decyzji o korzystaniu z Cloudflare zalecamy skorzystanie ze specjalnego dodatku Cloudflare dla WP Cerber .

Złapać intruza

Można łatwo zidentyfikować fizyczne źródło ataku – komputer, urządzenie mobilne itp.

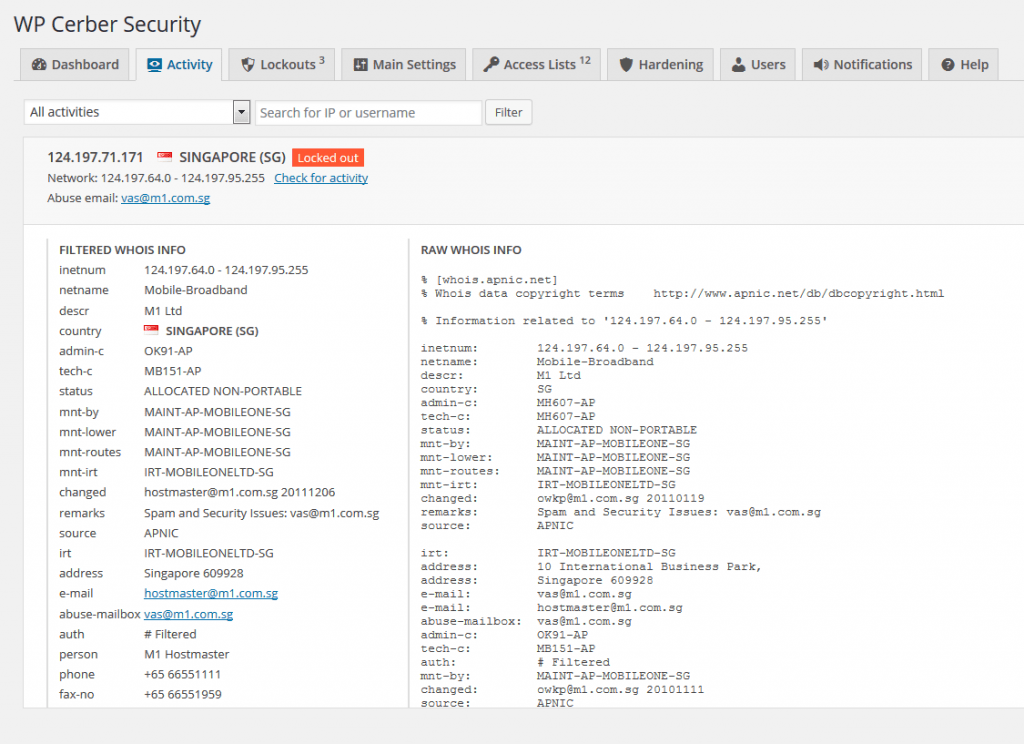

Jeśli masz zainstalowanego WP Cerber Security & Antispam, sprawdź ten post: Dowiedz się więcej o adresie IP intruza . Najbardziej rozczarowujące jest to, że zdecydowanej większości tych ataków nie da się powiązać z prawdziwym wykonawcą ani autorem. Każda próba ich wyśledzenia kończy się zainfekowaniem zestawu komputerów osobistych i urządzeń mobilnych, które są wykorzystywane jako marionetki, punkty pośrednie w ataku.