Otrzymuję komunikat „Trwa badanie podatnego kodu”

English version: I’m getting “Probing for vulnerable code”

Podczas normalnego działania zapora WP Cerber sprawdza wszystkie przychodzące żądania do Twojej witryny i blokuje podejrzane i szkodliwe. Normalne jest, że żądania są oznaczone jako „Sprawdzanie podatności na kod”. Obecnie występują regularnie i oznaczają, że zapora rozpoznała żądanie jako złośliwe i je odrzuciła. Możesz je zobaczyć, gdy boty i cyberprzestępcy skanują Twoją witrynę pod kątem naruszeń i luk w zabezpieczeniach wtyczek i motywów.

W rzadkich przypadkach zapora może błędnie blokować uzasadnione żądania. Jeśli napotkasz problem z uzyskaniem wielu zdarzeń „Probing for vulnerable code” z określonym adresem URL i to zachowanie wpływa na niektóre funkcje witryny, ten artykuł pomoże Ci szybko rozwiązać ten problem.

Zwykle możesz natknąć się na taką sytuację, jeśli używasz wtyczki WordPress z wadliwym kodem lub jeśli Twój aktywny motyw WordPress dodaje nieprawidłowo sformatowane linki do publicznych stron Twojej witryny. W rzadkich przypadkach może się to zdarzyć, jeśli Twoja witryna została przeniesiona z zestawu starych stron PHP do WordPressa i masz reguły przekierowywania, które przekierowują odwiedzających i wyszukiwarki do nowych stron internetowych w Twojej nowej witrynie.

Istnieją dwa proste sposoby rozwiązania tego problemu

- Możesz zezwolić na żądania kierowane do określonego adresu URL, aby ominąć reguły bezpieczeństwa Traffic Inspector .

- Możesz zezwolić na żądania z białych list adresów IP, aby ominąć zasady bezpieczeństwa Traffic Inspector .

Uwaga: nie musisz nic robić, jeśli zablokowane żądania są generowane przez Googlebota lub inne roboty indeksujące i indeksujące, ponieważ blokady te nie uniemożliwiają wyszukiwarkom indeksowania normalnych stron internetowych.

Jak wykluczyć żądania z inspekcji, określając adres URL

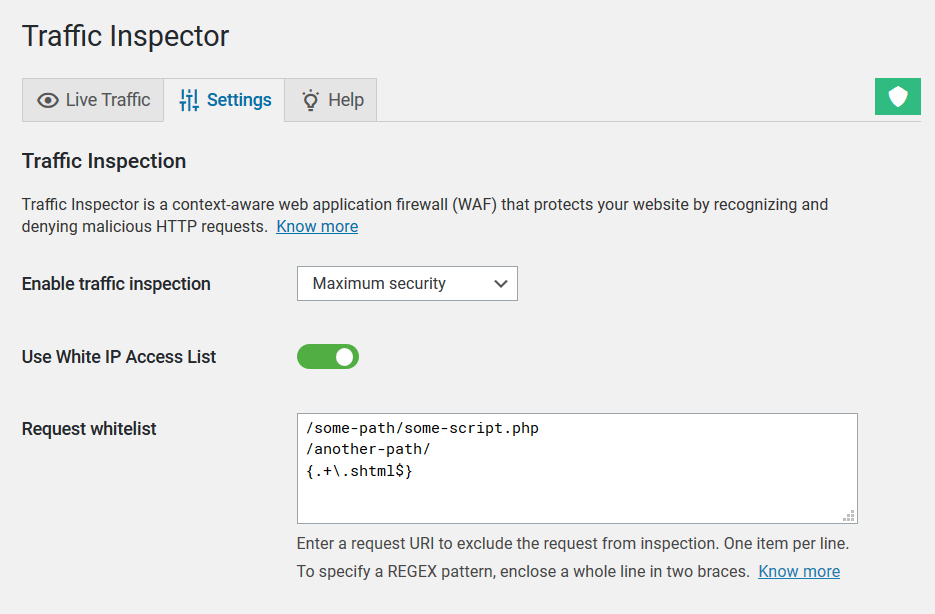

Aby wykluczyć z inspekcji żądania skierowane do konkretnego adresu URL w witrynie, należy skorzystać z pola ustawień Białej listy żądań , które znajduje się na stronie administracyjnej Ustawień Traffic Inspector.

W tym polu musisz wprowadzić ciąg żądania bez parametrów domeny witryny i ciągu zapytania (parametry GET). Innymi słowy, musisz wziąć fragment adresu URL, który zaczyna się zaraz po nazwie domeny witryny i kończy się znakiem zapytania, jeśli jest obecny. Możesz określić tyle wyjątków (jeden na wiersz), ile potrzebujesz.

Spójrz na ten przykład. Na przykład, musisz wykluczyć z inspekcji wszystkie żądania z legalnym adresem URL, takim jak ten: https://wpcerber.com /some-path/some-script.php ?something=123 . W tym przypadku, musisz dodać następujący ciąg: /some-path/some-script.php do pola Request whitelist .

Lista żądań białej listy obsługuje wyrażenia regularne (REGEX). Aby określić wzorzec REGEX, należy ująć go w dwa nawiasy klamrowe { }. Określ każdy wzorzec w oddzielnym wierszu.

Na przykład, aby wykluczyć wszystkie żądania do wszystkich stron z rozszerzeniem .shtml , wprowadź ten ciąg: {.+\.shtml$} . Aby wykluczyć wszystkie żądania do starych stron witryny z rozszerzeniem .php , wprowadź ten ciąg: {.+\.php$}

Uwaga dotycząca ucieczki: jeśli w wyrażeniu regularnym używasz znaku ukośnika /, musisz go zastąpić ukośnikiem odwrotnym \ w ten sposób: \/

Jak wykluczyć żądania z kontroli poprzez umieszczenie adresu IP na białej liście

Zamiast umieszczać konkretny adres URL na białej liście, możesz zezwolić i wykluczyć z inspekcji wszystkie żądania z konkretnego adresu IP lub sieci. Możesz to zrobić w dwóch prostych krokach:

- Dodaj adres IP lub sieć, której ufasz, do Białej Listy Dostępu IP

- Przejdź do strony Ustawień Traffic Inspector i włącz opcję Użyj białej listy dostępu IP

Dlaczego widzisz „Badanie podatnego kodu”

Zapora aplikacji internetowych (WAF) firmy Cerber o nazwie Traffic Inspector dokonała sprawdzenia żądania i zidentyfikowała je jako szkodliwe dla WordPressa.

Czym w ogóle jest WP Cerber Security? To kompletne i stale ulepszane rozwiązanie bezpieczeństwa dla WordPressa, które rozwinęło się z prostej, ale skutecznej wtyczki limitującej próby logowania .